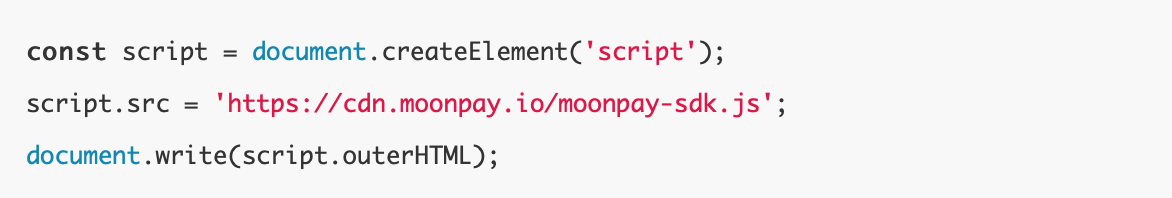

原文标题:《慢雾:IOTA重大被盗币事件的分析与安全建议》 一些天前我们注意到IOTA暂停了主网,虽然早前我们也知道IOTA用户遭遇了盗币攻击,但没想到IOTA官方会通过暂停主网方式来进行这次盗币攻击的阻拦与调查,看来问题很严重。随后,2020/02/19,我们深入分析了官方披露在status.iota.org上的一些线索,开始独立调查这次严重安全事故的具体原因。 通过对IOTA官方钱包Trinity新版本发布的分析,我们在其GitHub上进行了版本比对,注意到了MoonPay这个第三方组件被移除,且我们注意到Trinitiy桌面钱包是基于Electron开发的,安全经验告诉我们,这可能是个大坑,于是,我们2020/02/19时发布了一些推测:

今天(2020/02/22),我们注意到了官方披露了一些细节,基本验证了我们的推测。 https://blog.iota.org/trinity-attack-incident-part-1-summary-and-next-steps-8c7ccc4d81e8 重点关注下这段:

攻击者利用MoonPay的CloudflareAPIKey完成了后续一系列劫持攻击,预估被盗的IOTA达8.55Ti(8550000枚MIOTA,MIOTA现在是交易所默认最小交易单元,当前价格0.267美金/MIOTA)。根据我们历史经验,如果Web服务方使用了Cloudflare,而其Cloudflare账号权限被控制,就可以做到非常完美的中间人劫持攻击,注入恶意JavaScript。而Trinity桌面钱包又是基于Electron,一个完美的JavaScript执行环境就摆在这,不需要任何特别的越权,JavaScript可以完成用户或Trinity钱包可以完成的任何事情,其中就包括密码和种子的盗取等等。 由于我们不像IOTA和MoonPay官方,他们拥有足够的日志记录来将攻击过程完整掌握,我们只能通过我们所能接触到的完成以上推测与相关分析工作。剩下的就希望官方公布具体细节并尽快完成主网的重新运行。 在这,我们不得不提的一些安全看法及建议: 第三方是可以邪恶的,默认都不可信,软件安全开发过程一定要警惕第三方依赖,包括第三方组件与第三方JavaScript链接注:IOTA基金会联合创始人DominikSchiener表示:「此次攻击是由于集成MoonPay的漏洞造成,Trinity钱包所犯的最大错误是没有集成NPM软件包,并且没有适当地对集成进行安全审核」。我们站在第三方独立安全审计的角度认为,这种说法是不严谨的,在加密货币发展的历史上,因为NPM包中引用的第三方源而导致的加密货币被盗案件不在少数。如知名的「event-stream」事件 Cloudflare等第三方CDN/WAF服务很优秀很强大,但如果使用者没安全管理好自己的账号权限,其Web服务将会遭遇完美的中间人攻击 公链官方钱包的一个致命缺陷可能搞垮一条公链,链上安全关注的同时,链下安全也不能忽视,他们是一直整体,这也是为什么我们关注的是区块链生态安全,而不是仅仅区块链本身的链上安全 作为IOTA官方钱包Trinity的使用者来说,尽快按官方的指导完成安全加固工作,这个就不多说了

来源链接:mp.weixin.qq.com 本文来源:慢雾科技 —- 编译者/作者:慢雾科技 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

慢雾:IOTA 被盗 8 百万代币,这里有一些分析与安全建议

2020-02-22 慢雾科技 来源:火星财经

LOADING...

相关阅读:

- 大数据时代数据泄露愈加频繁 IPFS/Filecoin掀起财富新机遇2020-08-04

- 旅行公司CWT向黑客支付价值450万美元比特币赎金,后者给出安全改进建2020-08-03

- 专家表示区块链是澳大利亚网络安全解决方案的一部分2020-08-03

- 加密资产托管变局:监管、安全与变现2020-08-03

- IOTA发布了用于安全密码管理的据点库2020-08-02