黑客在ETC网络中发动51%算力攻击,盗取了80.7万ETC(上) 作者:@ALEKSEY STUDNEV

在2020年7月31日的一篇关于ETC 51%攻击的文章中,我们描述了以太坊经典被攻击的情况,该事件发生在7月31日至8月1日之间。在本文中,我们分析了这两次攻击期间的交易链分叉。 关键要点:攻击者在这次双花攻击中获取了807,260个ETC(560万美元),为此花费了价值17.5个BTC(19.2万美元)来获取攻击的哈希算例。攻击者还得到了13K ETC出块奖励,我们没有把这笔获利计入那次双花攻击中。 目录 ●从重组链和非重组链收集数据 ●攻击者的挖矿活动 ●攻击时间表 ●攻击者插入的交易(经过重组的链) ●准备好对钱包执行51%的攻击 ●非重组链中的交易 ●攻击者双花攻击了ETC ●识别加密货币交易所 从重组链和非重组链收集数据 我们在Bitquery中基于Open Ethereum软件从Ethereum Classic节点收集数据。该软件出现在分叉之后,它有一个错误,会阻止链重组超过某个特定的程序段号。结果,我们保留了所有数据,包括在重组发生后由其他矿工在Open Ethereum软件上挖矿的一系列区块。 看来,赶上重组链的唯一方法是迁移到其他节点软件,我们选择了Geth。但是在此之前,我们将未重组链的所有数据存储在单独的数据库中,以供将来分析。 在Geth节点同步之后,我们从块10904146开始重新索引数据,在块10904146开始进行重组。 结果,我们现在有了两个数据集,我们在Bitquery Explorer接口和GraphQL API中公开了这些数据集: 1、来自Open Ethereum节点的非重组链(每个矿工都在其上工作) 2、从Geth节点重组链(受攻击的对象起作用) 这些数据集具有完全相同的数据,直到块10904146,并且差异从下一个块开始。例如,比较下一个块10904147:

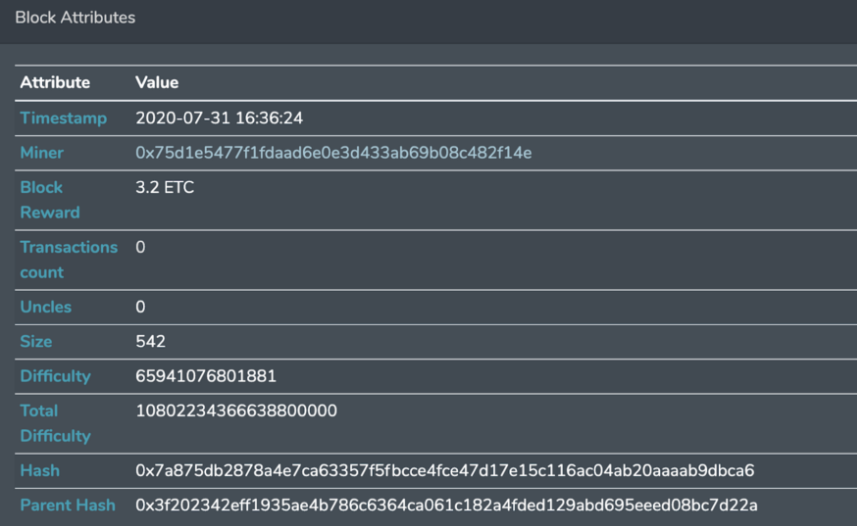

通常,您可以使用以下形式的URL: https://explorer.bitquery.io/ethclassic 查询重组链(当前接受的链,以及有攻击者挖矿的链) https://explorer.bitquery.io/ethclassic_reorg 查询未重组的链(带有已丢弃块的链) 这些链中的这些块有几个区别: 1、高度相同,但哈希不同,因为这些块的内容不同。 2、父哈希值相同,因为它们指向了从中开始分叉的同一原始块(10904146) 3、矿工不同。改组后的链的矿工是攻击者0x75d1e5477f1fdaad6e0e3d433ab69b08c482f14e,他在12小时内挖出了3500个以上的区块以执行改组。未重组链的矿工是一些常规矿工,他们继续挖矿,却不了解攻击者。 4、在重组和非重组链中,不仅是区块,交易、转账、智能合约通话和事件也有所不同。 让我们看看攻击者的挖矿活动。 攻击者的挖矿活动 攻击者设法从10904147到10907761的高度插入区块。在高度10907761之后,他继续挖了一些区块,但这并没有造成重大改组。可以在以下位置查看攻击者的活动:

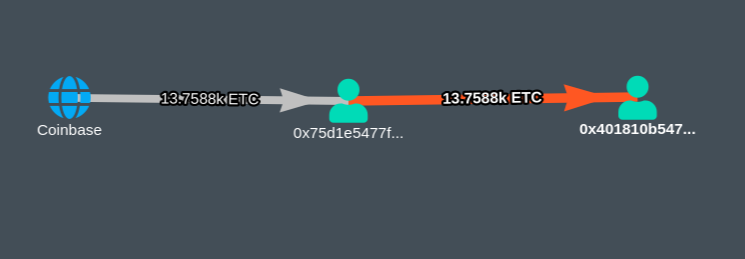

攻击者总共挖了4280个区块,持续了四天。请注意,他在攻击之前仅出了一点块,并在攻击后停止了出块。这不是常规矿工的行为。 结果,该矿工将所有采矿奖励资金(13K ETC)发送到地址0x401810b54720faad2394fbe817dcdeae014066a1,该地址为撰写本文时所在的地址:

攻击时间表 根据我们的调查,攻击者执行了以下操作来执行51%的攻击: 7月29日至31日,攻击者从加密货币交易所提取了807K ETC到几个钱包。 1、世界标准时间7月31日16:36。正如我们在第一篇文章中所讲到的那样,攻击者通过从Nicehash提供者daggerhashimoto以双倍价格购买哈希算力来开始挖掘区块。挖矿的总成本约为17.5 BTC(约192,000美元) 2、世界标准时间7月31日17:00–17:40。攻击者创建了私人交易,将钱汇入他/她自己的钱包,并将这些交易插入他/她正在挖的区块中。没有人看到这些交易,因为攻击者没有发布区块。 3、7月31日18:00 – 8月1日2:50 UTC。攻击者使用未重组链上的中间钱包将钱寄回加密交易所,每个人都可以看到。在此期间,攻击者有足够的时间将这些代币货币化——转换为美元,然后将其提取或更改为BTC。较长的攻击持续时间(12小时)使攻击者可以将交易操作拆分成较小的部分,以避免任何怀疑。 4、在8月1日世界标准时间4:53,攻击者使用在步骤3中创建的交易版本发布其区块,并执行了链重组,即将步骤4的交易替换为步骤3的事务。

现在,让我们看一下这些步骤的详细信息,以及黑客如何能够获得超过807K ETC(560万美元)的收入。 (未完待续。。。) (本文为翻译转载,仅代表原作者个人观点。原文地址:https://blog.bitquery.io/attacker-stole-807k-etc-in-ethereum-classic-51-attack) EOS Cannon往期好文精选 1、非常规损失与Bancor V2(下) 2、中央银行已经变得无关紧要了(下) 3、比较流动性挖矿和PoW 4、聚合理论在DeFi中的应用(下) 5、ETH + DeFi价值链基本框架的简要介绍(下) 6、解开常见的比特币误解(下) 7、加密网络中的增压网络效应 EOS Cannon 社群官网:https://eoscannon.io 官方twitter:https://twitter.com/cannon_eos —- 编译者/作者:等风的小胖 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

黑客在ETC网络中发动51%算力攻击,盗取了80.7万ETC(上)

2020-08-10 等风的小胖 来源:区块链网络

相关阅读:

- 2020年8月10日挖矿投资总结2020-08-10

- 2020年8月5日挖矿投资总结2020-08-10

- 2020年7月24日挖矿投资总结2020-08-10

- 2020年7月26日挖矿投资总结2020-08-10

- Blockstack生态Q2季度总结2020-08-10