F-Secure公司的安全专家发现了一个漏洞,该漏洞可通过Windows 10计算机硬件的干预来影响BitLocker磁盘保护程序。 研究得出的结论是,它表明可以从内部芯片中提取BitLocker密钥,而无需使用昂贵的工具。 他们说:“攻击需要对目标团队进行物理干预,而使用自动化工具只需几分钟。” 这是Dell Latitude E5470型号笔记本电脑的特殊情况,您可以在其中轻松访问可信平台模块(TPM)该报告指出,只需打开后盖或笔记本电脑键盘即可。 TPM是系统中的主要控制器之一,并且与CPU保持持续通信。 尽管确实没有默认加密此交互,但是拆卸和干预TPM既不可行也不可行。 但从暴露的闪存中,您可以从TPM中提取固件通过该基于SPI的芯片的各种物理输出。 为了缓解这种攻击方式,安全公司建议使用计算机的启动PIN和物理密钥。 只要PIN对存储设备的用户或所有者是已知的,则物理密钥可以是每次打开设备时都连接的USB设备,并且必须与TPM模块通信。 在那种情况下攻击计算机的唯一方法是在输入PIN的那一刻,钥匙和点火开关被授权。

攻击向量利用硬件中的芯片暴露 攻击媒介通过笔记本电脑内部的芯片发生。 通过将镊子连接到芯片并运行应用程序以读取电路中的电脉冲,Bitlocker软件消息和命令可以解密。 该芯片是根据SPI(串行外围接口)协议构建的,该协议是高速同步和集成电子电路的通信标准。 外围设备的这种参与者系统使计算机芯片或模块之间能够进行通信,集成了Bitlocker用来生成,存储和保护用于加密特定磁盘上的信息的密码的加密过程。 研究人员要点可以相对容易地执行此攻击,轻松快捷地打开设备进行干预。 “这种策略消除了重新焊接设备的需要,并且可以在合理的时间内进行攻击(…)。我们使用Saleae Logic Pro 8分析仪捕获了SPI信号,该信号分析仪能够记录4个高达100 MHz的信号。各个终端SOIC-8封装可轻松连接测试夹。 他们指出,整个注册过程可以在一分钟之内完成。

通过此程序,此信息将在一个过程中解密和解释,该过程最终将揭示所拦截消息的内容,例如计算机上的BitLocker主密码。 尽管2020年的网络安全威胁并没有停止,但重要的是要考虑硬件中存在的攻击媒介,并始终通过足够的备份和强密码来适当地保护它们,这一点尤其谨慎,例如,关于以下方面的硬件钱包比特币和加密货币。

—- 原文链接:https://www.criptonoticias.com/seguridad-bitcoin/especialistas-descubren-vector-ataque-guardian-disco-duro-windows-bitlocker/ 原文作者:globalcryptopress 编译者/作者:wanbizu AI 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

专家发现Windows Bitlocker硬盘守护者的攻击媒介

2021-01-21 wanbizu AI 来源:区块链网络

- 上一篇:以太坊价格分析:1月20日

- 下一篇:区块链叮咬:比特币泡沫,辛劳和麻烦

相关阅读:

- 区块链叮咬:比特币泡沫,辛劳和麻烦2021-01-21

- 以太坊价格分析:1月20日2021-01-21

- 你出狱了:特朗普赦免瑞波董事会2021-01-21

- 灰度首席执行官概述了将在2021年塑造加密市场的6个主题2021-01-21

- 使用比特币虚拟货币的好处2021-01-21

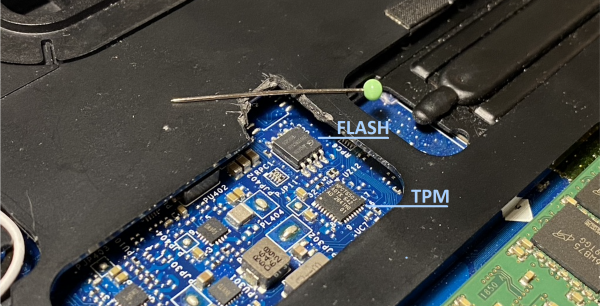

TPM模块和介入模型的闪存。 资料来源:实验室,f-secure.com

TPM模块和介入模型的闪存。 资料来源:实验室,f-secure.com 信号频率测试仪钳位连接到闪存中的SOIC-8数据包,以拦截来自Bitlocker的带有敏感信息的SPI消息数据包。 资料来源:labs.f-secure.com

信号频率测试仪钳位连接到闪存中的SOIC-8数据包,以拦截来自Bitlocker的带有敏感信息的SPI消息数据包。 资料来源:labs.f-secure.com