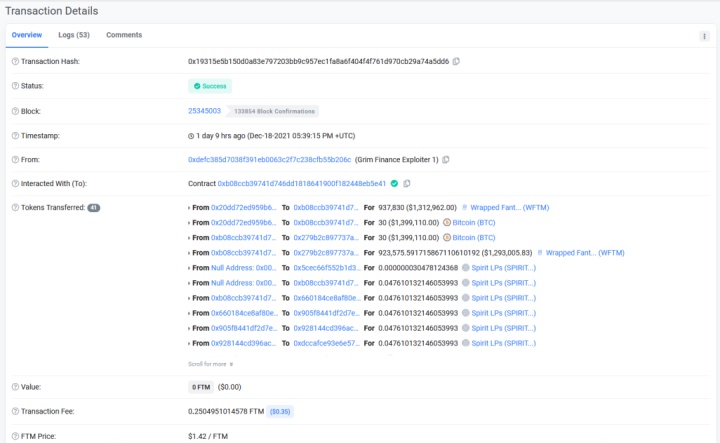

0x01:前言 援引官方消息,北京时间12月19日,Fantom链上复合收益平台GrimFinance遭遇了闪电贷攻击。知道创宇区块链安全实验室第一时间对本次事件深入跟踪并进行分析。 0x02:事件详情 交易细节如下图所示:

浏览上图的交易过程可知,攻击合约(0xb08ccb39741d746dd1818641900f182448eb5e41)利用闪电贷借取代币WFTM和BTC,将借取的代币与自己铸造的代币(GB-BTC-FTM)质押到SpiritSwap里增加流动性获取lp代币,而问题就出现在攻击者通过depositFor()实现质押的过程中。 通过Tenderly(https://dashboard.tenderly.co/tx/fantom/0x19315e5b150d0a83e797203bb9c957ec1fa8a6f404f4f761d970cb29a74a5dd6/debugger?调试该笔交易,攻击者多次递归调用depositFor函数,利用该函数获取大量代币:

0x03:漏洞分析 depositFor() 函数位于https://ftmscan.com/address/0x660184ce8af80e0b1e5a1172a16168b15f4136bf#code?的第1115行: function?depositFor(address?token,?uint?_amount,address?user?)?public?{?uint256?_pool?=?balance();?IERC20(token).safeTransferFrom(msg.sender,?address(this),?_amount);?earn();?uint256?_after?=?balance();?_amount?=?_after.sub(_pool);?//?Additional?check?for?deflationary?tokens?uint256?shares?=?0;?if?(totalSupply()?==?0)?{??shares?=?_amount;?}?else?{??shares?=?(_amount.mul(totalSupply())).div(_pool);?}?_mint(user,?shares);} 该函数的safeTransferFrom() 方法从 IERC20(token) 调用,调用完该方法后,余额balance也会随之变动,最后通过_mint()方法向用户添加质押凭证代币。其中调用的变量token可控,导致攻击者可以自己实现safeTransferFrom() 方法,将该方法重入到depositFor()发起攻击。 以实施了5次重入攻击为例,开始_pool的值为0,在重入depositFor方法的前四次里,攻击者一直传入自己铸造的代币,_pool的值会一直保持为0,但在第五次,也就是最后一次传入100个受认可的代币时,_after的值会变成100,而_afer-_pool的差值_amount也就是100,最后由于重入了5次,导致合约会向攻击者铸造100*5的质押凭证代币。

其后果就是攻击者向该合约质押自己铸造不受认可的代币,同样会增加质押总量,最后利用多出来的质押凭证实现套利。 0x04:修复方案 1. 由于depositFor()方法里的token可控才是导致这次攻击事件的原因,因此只需要在传递参数的时候让token不可控就行: function?depositFor(?uint?_amount,address?user?)?public 2. 由于套利的原因是depositFor()方法里存在修改代币数量的函数,因此还可以将修改代币的方法单独实现,这样即使token变量可控,也无法成功套利: function?depositFor(address?token,?uint?_amount,address?user?)?public?{?IERC20(token).safeTransferFrom(msg.sender,?address(this),?_amount);} 3. 锁定交易token: function?setLPToken(address?lp)?public?onlyOwner?{??lpToken?=?lp;}function?depositFor(uint?_amount,address?user?)?public?{??uint256?_pool?=?balance();??IERC20(lpToken).safeTransferFrom(msg.sender,?address(this),?_amount);??earn();??......} 0x05:总结 经过完整分析,知道创宇区块链安全实验室明确了该次攻击事件的源头并非网传的闪电贷攻击,攻击者利用GrimBoostVault合约的depositFor方法参数可控,实施了重入攻击,将自己的铸造的无价值代币兑换成了质押凭证,最后通过withdrawAll方法实现套利,而闪电贷?攻击者只是利用闪电贷扩大了套利值。 对于合约代码而言安全性是十分重要的,每一个未经验证的传入参数都可能导致巨大的经济损失,开发者在编写重要操作方法时,须记住零信任原则,谨慎对待每一个传入参数。 查看更多 —- 编译者/作者:知道创宇区块链安 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

GrimFinance闪电贷安全事件分析

2021-12-22 知道创宇区块链安 来源:区块链网络

LOADING...

相关阅读:

- Lark David 的 2022 年比特币、以太坊和山寨币战略将创造数百万美元2021-12-22

- 加密货币雪崩(AVAX)是目前为数不多的看涨之一。它会走向何方?2021-12-22

- DAO:一种全新的人类组织协同方式2021-12-22

- Cardano生态龙头|WorldMobile正在非洲铺设去中心化网络2021-12-22

- 今日价格最高的 5 大元界币(2021 年 12 月 21 日)2021-12-22