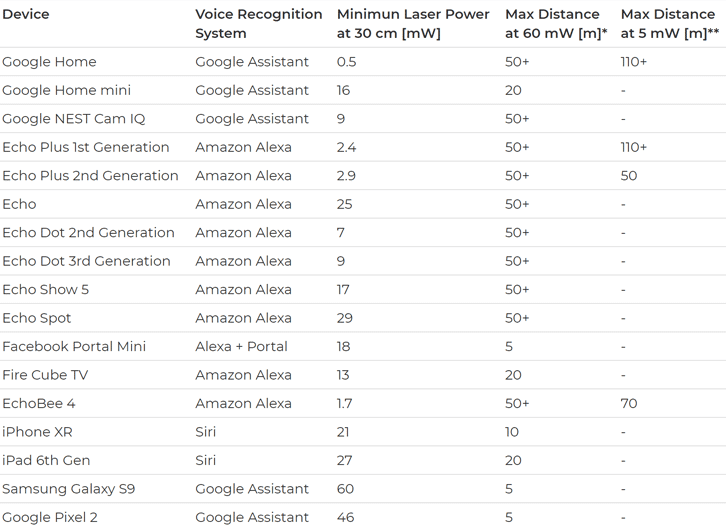

一群网络安全专家发现了一种复杂的技术,可以向语音控制设备发出远程可听和看不见的指令。这个技巧看似简单,因为他们无需指定任何单词就能将激光瞄准目标设备。 漏洞的本质他们称为“基于光的指令”解决方案,它们利用了MEMS麦克风的漏洞。几乎所有的声音控制系统都内置了这些类型的麦克风,它们的弱点是它们对光的反应就像声音一样。 根据日本大学和密歇根大学的研究小组进行的实验,位于设备几英尺范围内的攻击者只需通过激光振幅产生声压波即可从设备发起攻击。 光束的强度产生电信号,攻击者可以利用它们欺骗麦克风。结果,麦克风形成类似于音频声音的电子信号,”研究人员总结了这一发现的实质。 最糟糕的是,所有装有这种麦克风的设备(无论是手机还是平板电脑)都可能受到攻击。但是,即使像Google Home,Nest Cam IQ,Amazon Alexa和Echo,Facebook Portal和Apple Siri之类的智能设备也容易受到基于光的信号注入注入攻击的攻击。 研究人员发现,“任何内置MEMS麦克风并在未经其他用户认可的情况下通过语音控制进行控制的设备,都将变得脆弱。” 可以发起什么攻击?因此,攻击者可以使用这种光导攻击来偏转与目标语音控制助手关联的任何数字智能设备。以下是一些示例: -智能家居管理工具 如下视频所示,研究人员在一项实验中攻击了Google Home。它非常简单地通过命令“ Ok Google,打开车库门”被激光注入Google Home。与Google Homemal相连的车库门会自动打开。

在另一个实验中,攻击者使用激光尝试了相同的命令。但是,现在,距离70米远的一所房子的目的是要通过Google Home穿过玻璃墙。他们再次成功。 但是,在研究期间,不仅智能设备被破解,而且所有内置语音控制的智能手机也被破解。 iPhone XR,三星Galaxy S9和Google Pixel 2也可能遭到黑客攻击,区别在于攻击仅在几米外有效。 攻击的最大距离取决于激光的功率,光的强度和瞄准的能力。此外,对超声波(例如窗户)和空中障碍物的吸收可以减小攻击范围。 此外,如果启用了语音识别,攻击者可能会通过记录设备所有者所需的语音命令并重新注入来欺骗设备的身份验证功能。

你需要什么研究人员说,这种攻击非常简单且便宜。你只需要一个简单的激光笔(20美元),一个激光瞄准器(339美元)和一个音频放大器(28美元)。这次袭击还使用了远摄镜头($ 199.95)在远距离袭击时将激光聚焦。 你如何保护自己免受此类攻击?在这些设备上的语音指令执行之前,软件开发人员将需要添加另一层身份验证,以减少危险攻击的风险。 但是,在此之前,最有效的防御方法是将设备放置在物理上会阻挡激光的音频助手设备的前面。另外,最好不要让你不希望其他人访问的事物或服务禁止访问这些设备。 日本电子通信大学的研究人员竹野Take史(Takeshi Sugawara)和密歇根大学的Daniel Dankin,Sara Rampazzi和Benjamin Cy周一发表了研究摘要。 Genkin去年曾参与研究,发现了两家主要微处理器MKR的漏洞。 —- 编译者/作者:不详 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

语音控制设备(Siri,Alexa,Home)中发现的新漏洞:由激光遥控

2019-11-10 不详 来源:区块链网络

LOADING...

相关阅读:

- 迦南(Canaan)和埃邦(Ebang)的采矿设备挑战行业大佬2020-08-03

- Filecoin挖矿指南之矿机的硬件配置2020-08-01

- 投资Filecoin,我们该如何鉴定硬件设备?2020-07-30

- 美国海军陆战队禁止在政府提供的移动设备上安装加密挖矿工具2020-07-30

- 海军陆战队禁止政府发行的移动设备使用加密采矿应用程序2020-07-30