近期,库币安全团队发现了一款名为Bitcoin Find and Recover 1.x的加密货币恢复工具,经过库币安全团队验证,发现这是一款披着加密货币恢复工具马甲的木马。

该软件通过伪装成正常软件诱导用户下载安装,一旦安装完成该工具会自动释放出一个开机自启动的恶意程序在后台运行,它能实现窃取用户剪切板信息,截屏,加密货币地址及私钥等相关文件危险操作,导致用户加密资产的严重损失。 以下为库币团队对该木马的分析,希望各位用户可以通过对该木马的学习后提高安全意识,保护资产安全。

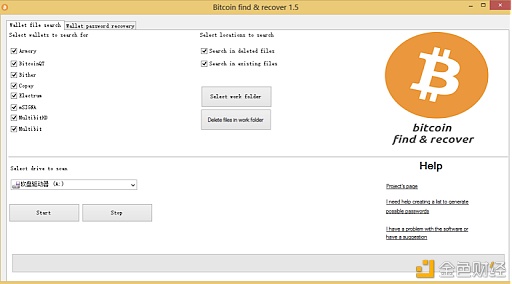

01库币安全团队如何发现该隐藏木马 1. 在搜索引擎搜索“BTC Recover”相关关键词,我们可以发现一款名为Bitcoin Find and Recover 1.x的BTC恢复工具。

2. 在安装该工具的过程中并未发现任何异常行为,安装完成后工具能正常打开并执行相关功能。

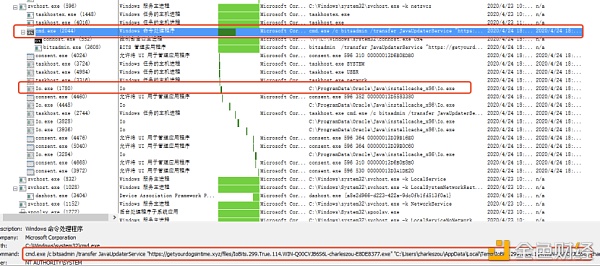

3.通过检查进程信息,在”系统进程” svchost.exe下存在多个可疑进程。其中一个进程调用bitadmin从未知地址https://getyourdogsintime.xyz下载一个名为IoBits.exe.xxx的未知程序,此外还存在一个名为Io.exe的可疑进程在后台稳定,其文件隐藏在Java相关目录下,可以明确认定该Io.exe进程存在问题。

02该恶意程序如何对电脑进行恶意攻击 1 屏幕截取 该恶意程序会通过匹配的方式寻找发现加密货币相关的信息并截屏。包括文本内容,文件名,正则匹配,文件后缀,文件夹,登录信息。 2 剪切板盗取 该木马会通过监控系统剪切板的方式,窃取用户在使用剪切板时的数据。 3 下载文件并执行 一旦下载了该恶意程序,攻击者通过远程命令的方式,下发文件下载和执行的任务。 库币安全团队通过对该恶意程序的分析,确定该程序是一个针对加密货币的功能完善的木马程序,它通过伪装成正常的进程,实现对受害者的持续控制。 该恶意程序通过其自身释放的动态链接库Inet.dll,Helper.dll中的代码逻辑将发现的加密获取相关的数据及文件进行加密和传输,且采用了动态设置域名和静态域名多渠道的方式变换地址,实现域名地址的隐匿。

03关于用户资产安全建议 由于通过捆绑或伪装正常软件的恶意程序较为隐匿,库币安全团队建议用户不要从未知网站下载和运行加密货币相关程序和代码,同时警惕来自非官方渠道的库币相关安装包程序。 除此之外,建议用户将加密资产信息妥善存储,不要将私钥相关信息存放在个人电脑及云盘等地方,防止数据泄露或黑客攻击带来的财产损失。 —- 编译者/作者:库币黑板报 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

警惕!伪装成加密货币恢复工具的BTCRecover木马来了!

2020-07-29 库币黑板报 来源:区块链网络

LOADING...

相关阅读:

- 比特币价格准备创下14,000美元的历史新高2020-08-07

- 创世纪交易将在此加密货币交易所提供储蓄账户回报2020-08-06

- 挪用公款爆仓了,拉屎也爆仓了,小姐姐赌疯了2020-08-06

- 一文盘点加密货币友好型银行:较2018年增加3倍,多为中小型银行2020-08-06

- 分析师解释为什么KAVA可以在其170%的QTD反弹中进一步上升2020-08-06