1个 什么是暗网? Darknet是Internet上的隐藏网络,其中的连接仅使用非标准端口和唯一的自定义数据传输协议在受信任的对等方之间建立。 “暗网”一词经常与“暗网”(英语暗网,“暗网”)互换使用。 Darkweb是指万维网的那一部分,可以通过覆盖网络(即“ darknet”本身)进行访问。 有时,darknet与所谓的“深层网络”(deep web)相混淆,深层网络没有被搜索引擎索引。与Darknet不同,不需要特定软件即可访问深度网络。 暗网与之完全相反,是所谓的可见或上层网络-互联网的一部分,由搜索引擎和公共领域建立索引。 免责声明:该材料仅用于教育目的。 2 暗网何时以及如何出现? 最初,“暗网”一词是指ARPANET网络上的计算机,该网络由美国国防部高级研究局(DARPA)于1969年创建。 ARPANET是Internet的原型。对计算机网络(“市场”)进行了编程,可以从ARPANET接收消息,但是它们的地址不在网络列表中,并且不响应外部请求,因此保持“黑暗”状态。 由于在2002年发布了科学报告“暗网与信息传播的未来”,“暗网”一词广受赞誉。其作者是Microsoft员工Brian Willman,Marcus Paynadu,Paul England和Peter Biddle。他们认为,暗网的存在是电子版权管理(DRM)技术发展的主要障碍,并且不可避免地会导致版权侵权。在该报告中,广义上将Darknet描述为需要特定协议才能获得访问权限且与上层或可见网络“平行”的任何网络。 “暗网”一词的广泛使用是由于其与匿名交易平台“丝绸之路”相关联的媒体,该平台从2011年至2013年在匿名Tor网络的.onion区域工作。 3 Darknet的用例是什么? Darknet用于绕过网络审查,内容过滤系统和监视。它还适用于文件共享。 政治异见者和罪犯都可以使用技术。 4 Darknet上使用了哪些匿名网络? 匿名暗网的总数未知。有许多用户的小型网络。 5 什么是Tor? Tor(The Onion Router的缩写)是最著名和最受欢迎的匿名暗网。这是一个支持洋葱路由的代理系统,洋葱路由是一种通过计算机网络进行匿名信息交换的技术。 Tor使维护Internet上的匿名性成为可能,并保护用户流量免受分析。 6 Tor如何工作? 与常规浏览器不同,常规浏览器会立即将用户输入发送到服务器,从而允许第三方找出其位置,而在Tor浏览器中,数据是通过节点链(遍布世界的中间节点)传输的。该模型使跟踪变得非常复杂。

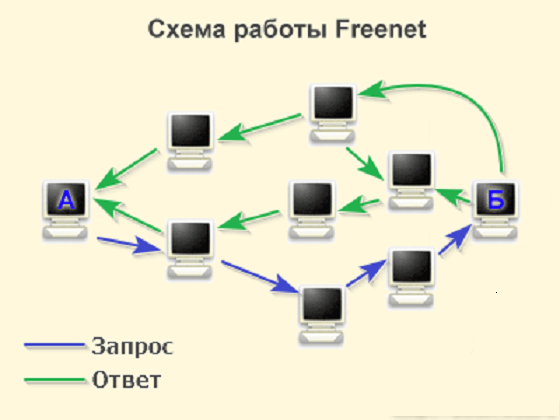

Tor架??构 Tor网络过程: 启动之后,该程序将形成一个由三个随机节点组成的网络,流量将沿着该网络流动。 发送请求后,数据将被三层加密覆盖(多层加密类似于灯泡的结构,因此TOR网络称为“洋葱”)。 接收流量的第一个节点从其中“删除”了加密的上层。她找出上一个节点和下一个节点的地址,然后将数据发送给他。 重复该过程,数据到达最后一个网络节点-输出节点。 输出节点执行完全解密,并将请求发送给收件人。 通过相同的步骤,相同的步骤返回对请求的响应。7 Tor是否提供完整的匿名性? Tor不提供绝对匿名性。节点看到了真实的IP地址,并且理论上可以被截获。通过将Tor与特殊的操作系统和VPN相结合,可以增强匿名性。 8 Tor是怎么来的? 根据美国政府在海军研究实验室高性能计算系统中心的要求,Tor的开发于1995年开始,这是Free Haven项目与国防部高级研究与发展部(DARPA)共同实施的一部分。源代码作为免费软件分发。 在2000年代初期,该项目称为The Onion Routing(Tor)。 2002年10月,部署了路由器网络,到2003年底,该网络包括美国的十多个网络节点和德国的一个网络节点。 自2004年以来,人权组织电子前沿基金会为该项目提供了财务和信息支持。 2006年,非营利组织Tor Project成立,目的是在美国开发Tor网络。 在2008年,Tor浏览器出现了。 9 谁在资助Tor? 该项目的主要赞助商是美国国务院和国家科学基金会。资金的另一个来源是捐款的收集,包括加密货币。 10 Tor项目如何发展? 项目团队致力于推广,鼓励使用Tor来保护自由获取信息和隐私的权利。 Tor项目管理部门反对网络犯罪:其代表与美国国际开发署,布鲁金斯学会,卡托研究所,比尔和梅琳达·盖茨基金会,趋势科技和比特币基金会一起,是网络犯罪工作组的成员。 Tor得到了许多在线安全和隐私权活动家的支持,包括前NSA雇员Edward Snowden和WikiLeaks创始人朱利安·阿桑奇(Julian Assange)。 在Tor网络拥有大量销售毒品,武器,色情制品等的网站的借口下,各州的执法机构都在与之抗争。 2014年,FBI向美国卡内基梅隆大学的研究人员支付了100万美元,以帮助他们取消对Tor用户的匿名化。 2017年,俄罗斯联邦通过了一项法律,要求包括Tor在内的匿名者阻止服务以及Roskomnadzor黑名单中的站点和服务,但Tor拒绝遵守此要求。 2019年7月,黑客组织0v1ru $入侵了Saitek公司的服务器,该公司据说是俄罗斯特殊服务的承包商。黑客收到的文件包含有关俄罗斯当局许多旨在分析Tor网络流量的秘密项目的信息。 2019年10月,Tor管理部门对网络进行了大规模的“清理”,阻止了活动节点总数的13%。由于使用了过时的软件,他们陷入了困境。 “清洁”旨在使网络更快,更安全。 在2019年11月,Tor发布了一个软件更新,该更新可能会自动阻止对过时节点的访问。另外,废弃的网络入口点也被阻止,其IP地址未在公共目录中列出。 2020年3月,隶属于俄罗斯Roskomnadzor的“主要射频中心”开始研究限制网状网络,物联网网络和匿名协议的可能性。洋葱路由器(TOR),不可见Internet项目(I2P),电报开放网络,Freenet,Zeronet,anoNet以及Yggdrasill,cjDNS,Briar,脱机信号和FireChat网状网络均已包括在内。 这项工作已委托给俄罗斯科学院的联邦研究中心“信息与管理”。 920万卢布分配给专家,报告的截止日期设定为2020年6月30日。 俄罗斯在Tor用户方面仅次于伊朗,位居第二。在2019年,每天有超过33万俄罗斯人使用该浏览器,占用户总数的17.39%。 11 还有哪些其他匿名暗网? Freenet是一个专为分散式分布式数据存储而设计的对等网络。 与Tor和I2P不同,Freenet仅在其自己的网络内提供匿名性。

Freenet中没有服务器,所有加密形式的数据都存储在用户的计算机中,这些计算机合并到一个公共池中(池)。用户提供其计算机的带宽和磁盘空间,用于发布或接收信息。 Freenet使用类似于分布式哈希表的密钥路由来定位数据。 用户可以选择保护等级:该等级越低,连接速度越快,但是在这种情况下,数据保护会受到影响。 即使防护等级较低,连接速度仍然很慢:下载图像需要几分钟,看不到视频,因为Freenet不支持显示动态内容所需的数据库和脚本。该项目的目的是存储数据而没有审查的可能性,而不是性能和易用性。 Freenet分为两个部分:Opennet和Darknet。 Opennet是一个公共网段。您只能在其他用户的邀请下才能使用Darknet。 12 什么是I2P? I2P(不可见的Internet项目)-由两种类型的节点组成的覆盖匿名网络: 路由器它们具有Intranet和常规IP地址。在常规Internet上可用,并负责I2P网络的运行。 隐藏的节点。没有IP地址。I2P区分路由器和目标,隐藏有关目标位置和连接到哪台路由器的数据。每个用户都有几个地址:用于连接站点,种子文件等,这会使跟踪和标识变得复杂。 I2P的核心是隧道模型-通过多个路由器的路径。与Tor网络一样,使用多层加密:一台路由器解密一层。与Tor不同,反向流量通过单独的隧道传输。 用户可以独立设置隧道的长度。隧道越长,检测到的机会越少,但是连接速度也相应降低。 电子签名和强大的加密技术使I2P成为迄今为止最安全的Darknet网络。 订阅Forklog Facebook新闻!

—- 原文链接:https://forklog.com/chto-takoe-darknet-chto-takoe-tor/ 原文作者:Nick 编译者/作者:wanbizu AI 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

什么是暗网?什么是Tor?

2020-04-09 wanbizu AI 来源:区块链网络

相关阅读:

- 以太坊矿工从ETH费用中获得的收益比以往任何时候都多2020-07-31

- 专家说,区块链是澳大利亚网络安全解决方案的一部分2020-07-31

- 卡尔达诺的新Shelly网络拥有500多名参与者。2020-07-31

- 五年来,以太坊网络的增长呼应Nvidia的2016年前牛市2020-07-31

- 英格兰银行建立支付网络以支持潜在的数字英镑2020-07-30