本指南将分析常见的空投诈骗,帮助你避免陷阱。 作者:SlowMist 编译:深潮TechFlow

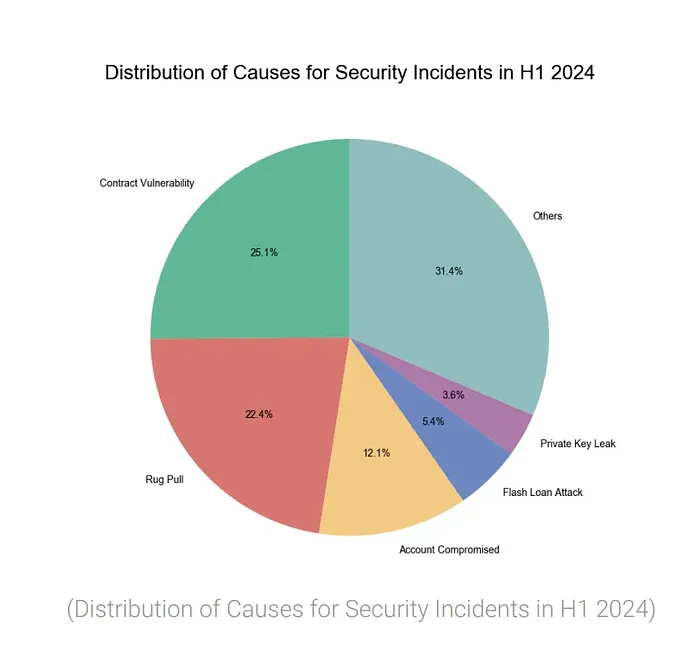

背景 在我们之前关于 Web3 安全的指南中,我们讨论了多重签名钓鱼的主题,介绍了多重签名钱包的工作原理、攻击者如何利用这些钱包,以及如何保护你的钱包免受恶意签名的侵害。在本期中,我们将深入探讨一种在传统和加密行业中广泛使用的营销策略——空投(airdrops)。 空投可以迅速将一个项目从默默无闻推向聚光灯,帮助其快速建立用户基础并提升市场知名度。通常,用户通过点击链接并与项目互动来参与 Web3 项目,以领取空投的代币。然而,从假冒网站到带有后门的工具,黑客在整个空投过程中设置了陷阱。本指南将分析常见的空投诈骗,帮助你避免这些陷阱。 什么是空投? 空投是指 Web3 项目向特定钱包地址分发免费代币,以提高其可见性并吸引早期用户。这是项目获取用户基础的最直接方法之一。根据领取方式,空投一般可以分为以下几种类型: 基于任务的:完成项目指定的任务,例如分享内容或点赞。 基于互动的:进行代币交换、发送/接收代币或跨链操作等行为。 基于持有的:持有项目指定的代币以符合空投资格。 基于质押的:通过单资产或双资产质押、提供流动性或长期锁仓来赚取空投代币。 领取空投的风险 假空投诈骗 这些诈骗可以分为几种类型: 1. 劫持官方账户:黑客可能控制项目的官方账户并发布假空投公告。例如,新闻平台上常见的警报会显示:“项目 Y 的 X 或 Discord 账户已被黑客入侵;请勿点击黑客分享的钓鱼链接。”根据我们2024年中期区块链安全和反洗钱报告,2024年上半年仅发生了27起此类事件。用户信任官方账户,可能会点击这些链接并被重定向到伪装成空投页面的钓鱼网站。如果他们输入私钥、助记词或授予权限,黑客就能窃取他们的资产。

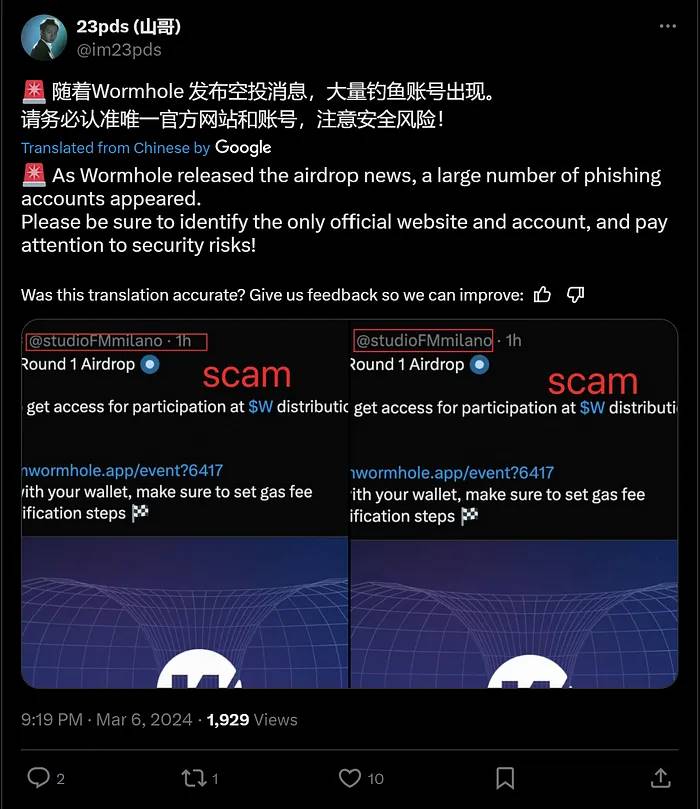

2. 评论区冒充:黑客常常创建假项目账户,并在真实项目的社交媒体评论中发布声称提供空投的信息。不小心的用户可能会跟随这些链接进入钓鱼网站。例如,SlowMist 安全团队曾分析过这些策略,并在一篇名为“警惕评论区冒充”的文章中提供了建议。此外,在合法空投宣布后,黑客会迅速通过假账户发布钓鱼链接,模仿官方账户。许多用户因此被欺骗,安装了恶意应用或在钓鱼网站上进行了交易签署。

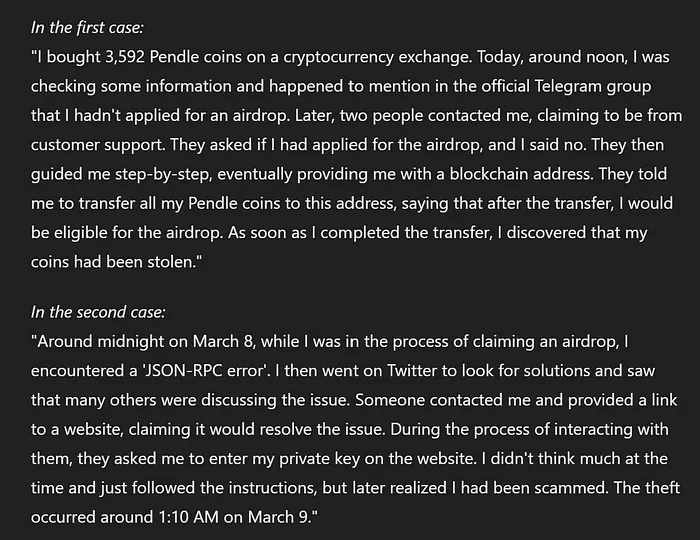

3. 社会工程攻击:在某些情况下,诈骗者渗透到 Web3 项目群组中,针对特定用户,使用社会工程技术欺骗他们。他们可能假装是支持人员或热心的社区成员,提供帮助用户领取空投的指导,结果却盗取他们的资产。用户应保持警惕,不要相信声称是官方代表的个人提供的未请求帮助。

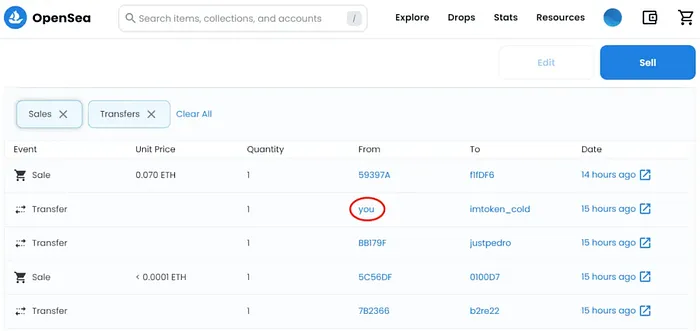

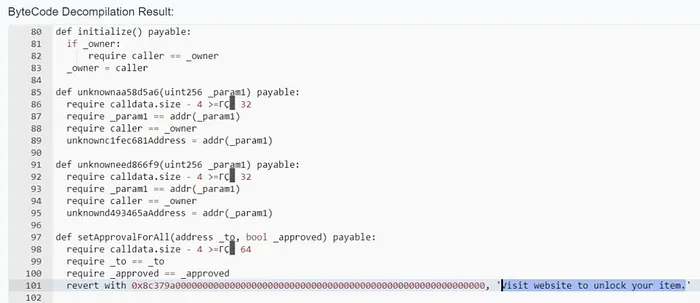

第一个案例: 用户在加密货币交易所购买了3,592个Pendle币。 用户在官方Telegram群组中提到自己没有申请空投。 两个自称是客户支持的人联系了用户。 他们引导用户将所有Pendle币转移到一个特定的区块链地址,声称这样做可以获得空投资格。 用户完成转账后发现自己的币被盗了。 第二个案例: 3月8日午夜左右,用户在申领空投时遇到"JSON-RPC错误"。 用户在Twitter上寻求解决方案。 有人联系用户并提供了一个网站链接,声称可以解决问题。 网站要求用户输入私钥。 用户按照指示操作,后来意识到被骗了。 盗窃发生在3月9日凌晨1:10左右。 “免费”空投代币 虽然大多数空投要求用户完成任务,但有时代币会在你没有任何操作的情况下出现在你的钱包中。黑客通常会向你的钱包空投毫无价值的代币,希望你通过转账、查看或尝试在去中心化交易所交易它们来与其互动。然而,当你尝试与这些诈骗 NFT 互动时,可能会遇到一个错误消息,提示你访问一个网站以“解锁你的物品”。这实际上是一个引导你进入钓鱼网站的陷阱。

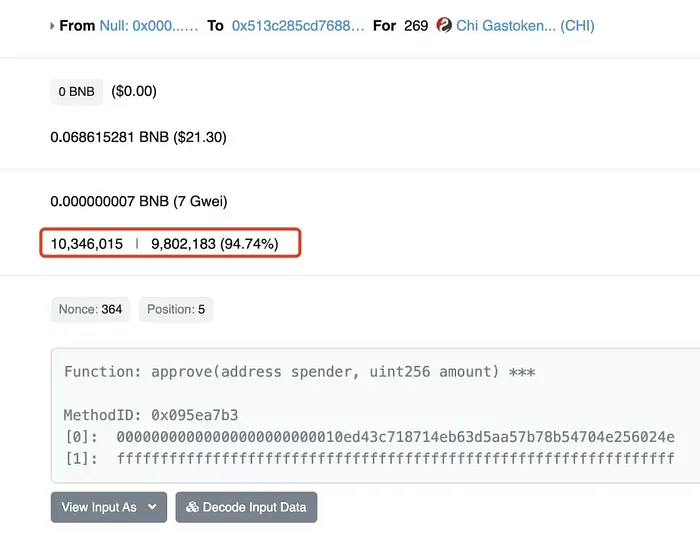

如果用户访问了由诈骗 NFT 链接的钓鱼网站,黑客可能会执行以下操作: 进行“零成本购买”有价值的 NFT(请参阅“零成本购买”NFT钓鱼分析)。 盗取高价值代币,通过批准或许可签名。 窃取本地资产。 接下来,让我们看看黑客如何通过精心设计的恶意合约窃取用户的 gas 费用。 首先,黑客在币安智能链(BSC)上创建了一个名为 GPT 的恶意合约(0x513C285CD76884acC377a63DC63A4e83D7D21fb5),并通过空投代币诱使用户与其互动。 当用户与这个恶意合约互动时,会被提示批准合约使用他们钱包中的代币。如果用户批准了这个请求,恶意合约会根据用户的钱包余额自动增加 gas 限制,导致后续交易中 gas 消耗增加。

通过利用用户提供的高 gas 限制,恶意合约使用多余的 gas 铸造 CHI 代币(CHI 代币可用于 gas 补偿)。在积累大量 CHI 代币后,黑客可以在销毁合约时燃烧这些代币以获得 gas 退款。 通过这种方式,黑客巧妙地从用户的 gas 费用中获利,用户却可能并不知道自己支付了额外的费用。用户原本期望通过出售空投代币获利,结果却失去了自己的本地资产。

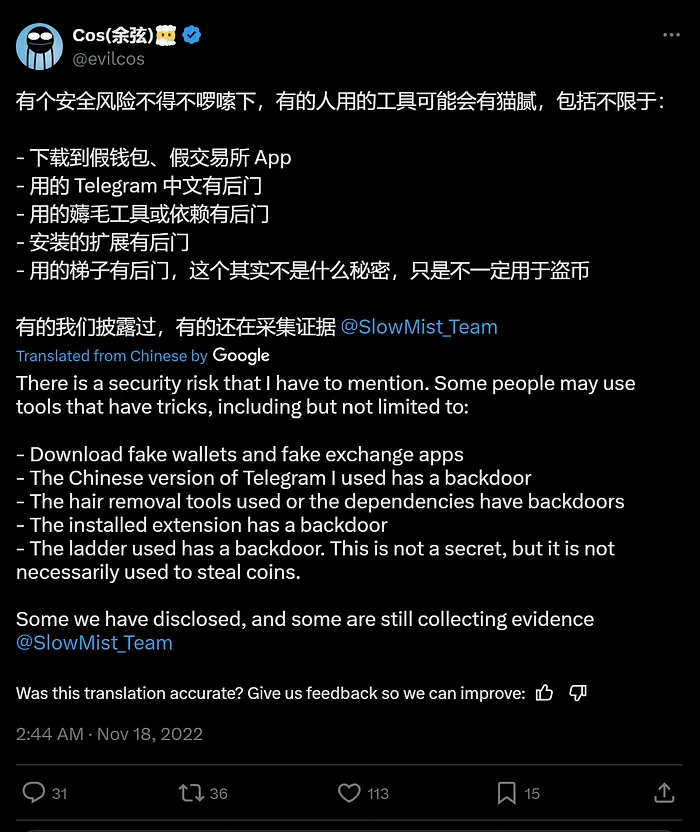

在领取空投的过程中,一些用户需要下载插件来完成翻译或检查代币稀有性等任务。然而,这些插件的安全性令人质疑,许多用户并未从官方渠道下载,导致下载带有后门的插件风险大增。 此外,我们还注意到一些在线服务出售用于领取空投的脚本,声称能够高效地自动化批量交互。请注意,下载和运行未经验证的脚本极其危险,因为你无法确认其来源或实际功能。这些脚本可能包含恶意代码,带来潜在威胁,例如窃取私钥或助记词,或进行其他未授权的操作,如转移资产。此外,一些用户在进行这些高风险操作时,可能没有安装杀毒软件,或已将其禁用,这会导致他们无法检测到设备是否已被恶意软件入侵,从而造成更大的损失。

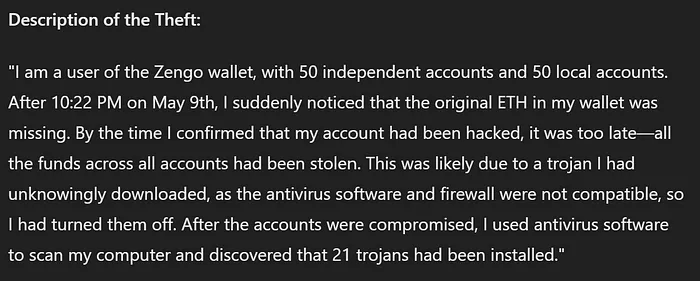

图中受害者使用了 Zengo 钱包,拥有50个独立账户和50个本地账户。5月9日晚上10:22之后,受害者发现原有的 ETH(以太币)不见了。当确认账户被黑客入侵时,所有账户中的资金都已被盗。 原因可能是受害者不知情下下载了木马程序,受害者因防病毒软件和防火墙不兼容而将它们关闭。事后使用防病毒软件扫描,发现电脑上安装了21个木马。 结论 在本指南中,我们通过分析常见的诈骗手法,强调了与领取空投相关的各种风险。空投是一种流行的营销策略,但用户可以通过采取以下措施来降低在此过程中的资产损失风险。 —- 编译者/作者:techflow深潮 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

空投新手防诈指南:学会识别和避免常见陷阱,守护你的加密资产

2024-08-23 techflow深潮 来源:区块链网络

LOADING...

相关阅读:

- TON生态一路长红背后的秘密2024-08-22

- TON 生态 DOGS 空投即将来临,市值或超 Notcoin,头部交易所上演抢用户大2024-08-22

- DOGS空投发放在即,详解代币经济学及上所计划2024-08-21

- 套现550万美元梳理EigenLayer员工「空投受贿」始末2024-08-18

- Coindesk深度调查:EigenLayer员工收取“空投贿赂”达500万美元2024-08-16