数十万U被盗揭露针对TGBot玩家的新型资产诈骗全流程

时间:2024-07-24 来源:区块链网络 作者:金色精选

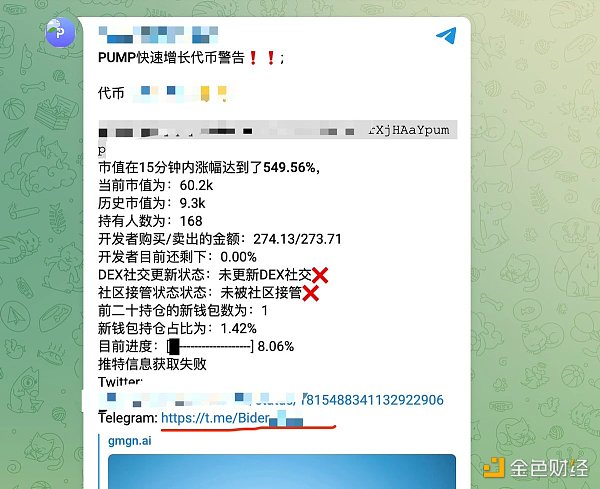

作者:Box | 826.eth 来源:X,@BoxMrChen 最近越来越的朋友找我说自己莫名其妙私钥被盗,说实话我是不信的。不过我们经过多方面调查,发现他们其实有一个很明显的特征,都是土狗玩家,经过调查和总结,我们终于总结出来一套完整的流程链。希望对大家能有一些启发。 1.自动撒网 随着Sol的生态极速增长,现在有非常多的自动化监控机器人做的非常完善,能获取大量信息进行分析,而攻击者首先利用了这一点。 我们用一个例子展示。

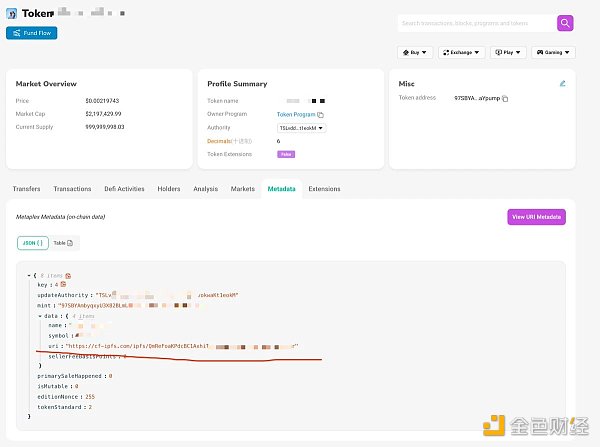

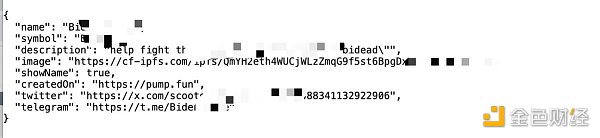

注意看红线标记的地方,出现了一个Telegram群组,这里恰好就是被盗的主要入口。 Sol的代币比较独特,可以通过上传Metadata来自动设定很多数据,比如头像,社交链接等。

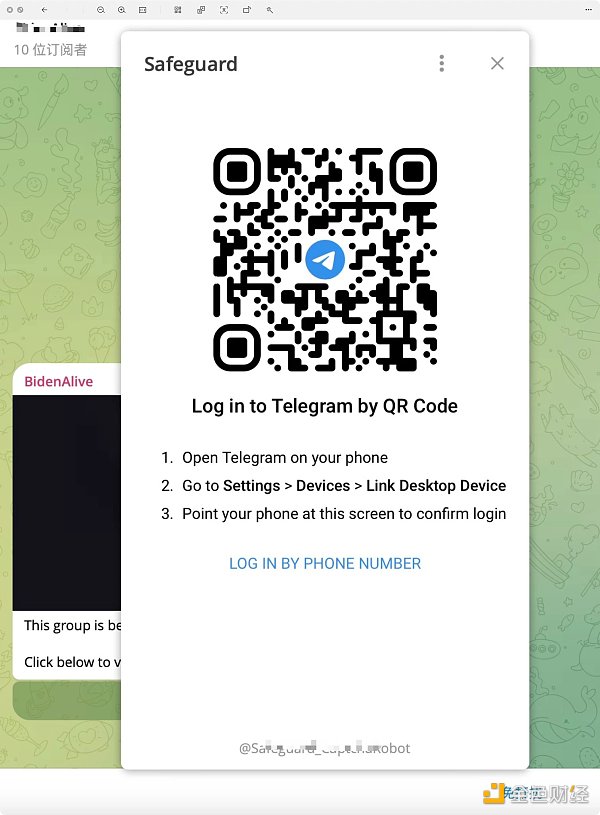

可以看到,这里的数据刚好就是监控机器人展示的数据,也就是说,攻击者利用了大家会相信监控机器人这种可信度高的渠道,散播他们的钓鱼链接。 而触发这种监控,只需要做一些机器人进行拉盘即可,他们只需要把数据做的好看,很多人就很容易上当。此时进行下一步。 2.虚假验证 如果你不小心点了这个TG,想进入这些TG群的时候,恭喜你,你离被盗更近了一步。得益于TG最新的小程序功能,攻击者有了一个完美的以假乱真的办法。当你进入这些群组的时候,会看到有一个验证请求,这很常见,因为很多TG群要防机器人,所以也是一个非常可信的需求。当你点开的时候,你就需要小心了。

此时,他会利用TG小程序弹出一个以假乱真的TG登陆窗口,此时只要你一个不小心扫了码,很抱歉,你的TG已经被攻击者登陆控制了。 3.记录扫描 这个阶段,攻击者会极快的扫描你的聊天记录和你的各种TG Bot,众所周知,现在的TG Bot基本就是裸奔,攻击者可以很轻松的从你的Bot里面拿走你的资产,而他们攻击的目标用户恰好就是这些土狗玩家,属于是目标用户明确。此时非常多高价值meme币就成为黑客的盘中餐了。 到此,攻击结束,为什么这个案例值得说?因为很多用户他甚至无法辨别这是黑客攻击,在咨询我们的时候,他们不会提供任何TG有关的信息,他们始终坚信是有电脑木马或者钓鱼链接。整个流程在一般用户看来非常可信,从可信的监控Bot,到可信的TG验证,其中没有一个地方是具有可疑操作的。 挽救措施 当你扫码后,你的信息资料应该会被立刻同步,我们推荐你做以下操作。 1. 立刻转移所有Bot里面的资产,按照从大资金到小资金的顺序。 2. 查看TG中已经登陆的设备,立刻退出可疑设备。 3. 联系TG常用人,声明自己TG账号已经被盗,防止继续可信传播。 查看更多 |

玩币族移动版

玩币族移动版