本文是2020年1月下旬发布的《 Chainalysis 2020加密犯罪报告》的一部分。您需要注册,该报告的副本将尽快发送给您。

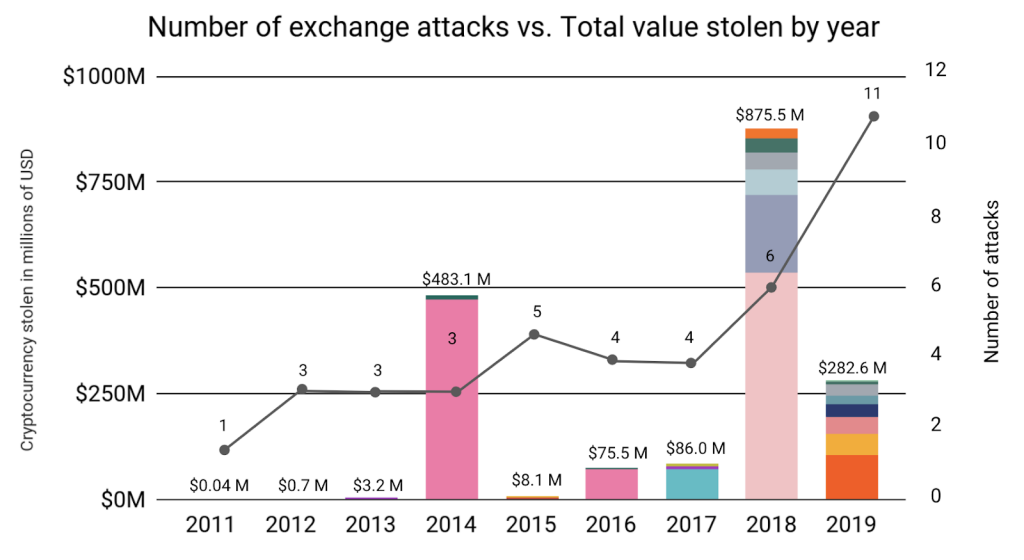

资料来源:量化的2019年Exchange攻击 货币包括:ADA,BCH,BTC,ETH,EOS,LTC,NANO,NEM,USDT,XRP等。每个条形图上的不同颜色显示了每个hack占当年总损失的多少。 2019年见证了比其他年份更多的加密货币黑客攻击。尽管在今年发生的11起攻击中,它们的失窃没有一个像2018年的5.34亿美元的Coincheck黑客攻击或4.73亿美元的Mt. 2014年发生Gox骇客攻击。因此,尽管攻击次数增加,但从交易所窃取的总金额却迅速下降至价值2.83亿美元的加密货币。 2019年交换攻击的最终计数是基于特定方面的,因此其他媒体来源和其他地方可能报道的数字有所不同: 它统计了涉及利用技术漏洞的黑客攻击和通过社会工程或其他形式的欺骗手段进行的攻击。它只针对允许不良行为者访问交易所的资金的攻击,而不是支付处理者,钱包提供商,投资平台或其他类型的服务。 它不包括交易所出口欺诈或用户利用交易所错误的案例,例如价格差异几乎使Synthetix用户在错误交易中净赚超过10亿美元。但其中包括多种来源公开证实偷窃金额的攻击。这意味着该报告不包括交易所的用户数据遭到破坏的事件,但没有加密货币被盗并排除了已秘密报告给该报告作者的黑客,但相信包括这些黑客不会显着歪曲数据。在这些有限的方面,几乎我们没有包括的所有黑客都是在较小的交易所上使用相对较低的加密货币。因此,对交换黑客总数的估计可能是一个较低的界限,但与实际总数相差不远。 衡量2019年的交换攻击

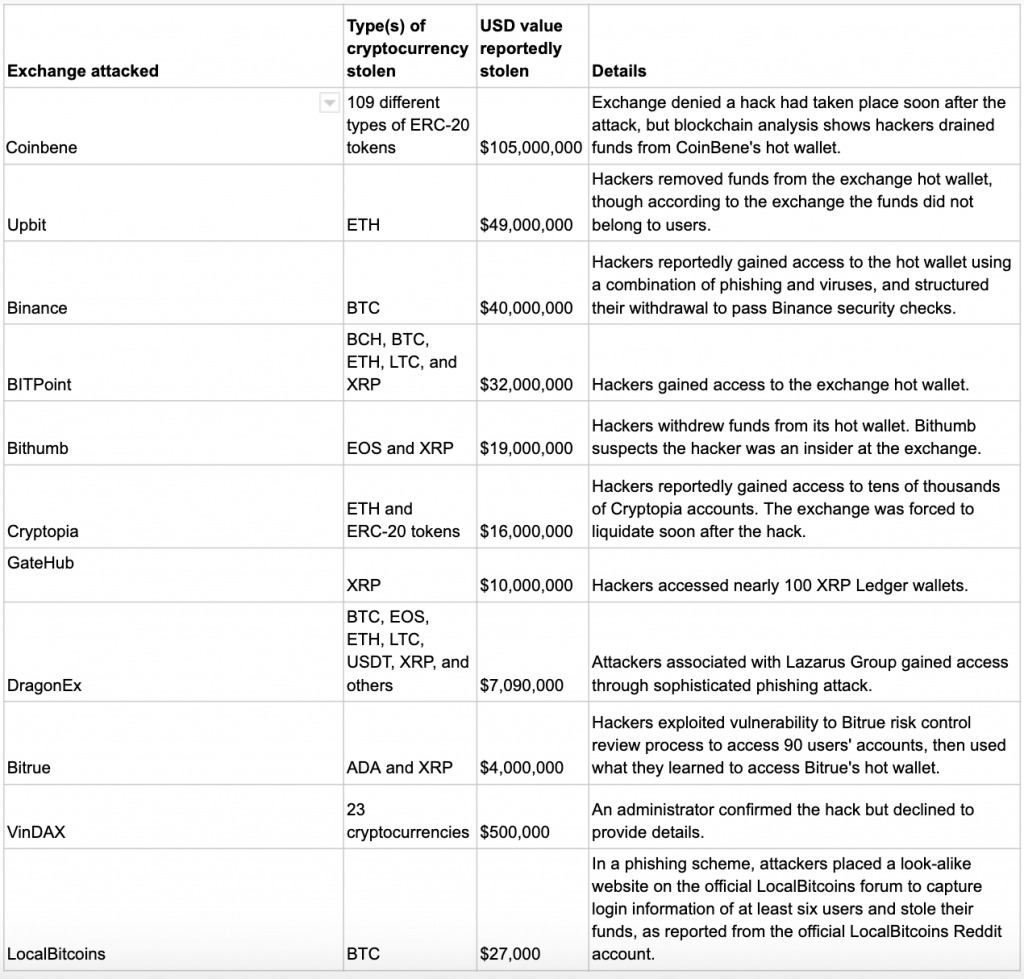

货币包括:ADA,BCH,BTC,ETH,EOS,LTC,NANO,NEM,USDT,XRP等。资料来源:量化的2019年Exchange攻击

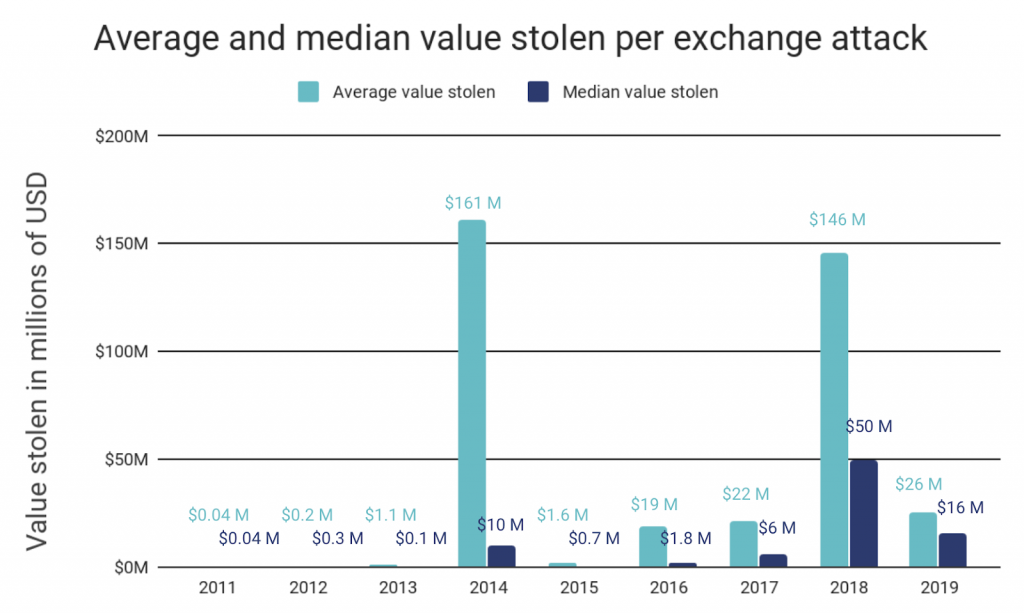

货币包括:ADA,BCH,BTC,ETH,EOS,LTC,NANO,NEM,USDT,XRP等。资料来源:量化的2019年Exchange攻击 黑客攻击的发生率没有超过从Coinbene盗窃的1.05亿美元,在过去三年中每年都有所增长之后,平均每次黑客攻击的中值和被盗数量在2019年都大幅下降。与2018年的所有黑客攻击相比,2019年只有54%的黑客收入超过了1000万美元。尽管值得关注的是个人黑客数量的增加,但数据表明,交易所在防止自身被黑客入侵方面取得了更好的进步。 袭击后资金流向何方? 通过应用区块链分析,我们可以分析黑客窃取的资金的动向,以了解黑客如何清算资金。这是按年份细分的交易所攻击中被盗资金最常见的目的地。

资料来源:量化的2019年Exchange攻击 最终,在交易所攻击中被盗的大部分资金最终都被发送到其他交易所平台,在那里很可能会转化为现金。但是,很大一部分资金仍未用完,有时会用很多年。此类案件可能仍然是执法部门没收被盗资金的机会。在2019年,越来越多的被盗资金都是通过第三方混合器或CoinJoin钱包转移的,以掩盖其非法来源。但是,上表中的任何混合资金在混合发生后都会根据其最终目的地进行分类。 黑客应对交易所的安全措施 交易所已经取得了更好的进步,可以保护客户的资金免遭黑客攻击,而每次黑客损失的金额急剧下降表明交易成功。现在,许多交易所将较低百分比的资金保存在安全性较低的热钱包中,需要更多的提款授权,并更密切地监视交易以进行可疑活动,以便更早地发现黑客。在2019年,一些交易所甚至愿意在受到攻击时挺身而出,并与其他加密货币社区共享详细信息,这使得追查被盗资金变得更加容易。 但与此同时,无论是如何进行黑客攻击,还是之后如何洗钱,最多产的黑客也变得越来越老练。尽管这不是一个积极的进展,但它表明交易所采取的措施足够有效,足以迫使黑客首先采取行动。交流和执法可以采取具体措施来对抗黑客的新策略。 让我们通过分析一个知名的网络犯罪组织的活动来找出黑客采用的一些新策略。 Lazarus Group如何成为2019年最危险的黑客组织 Lazarus Group是臭名昭著的网络犯罪集团,与朝鲜政府有联系,后者被网络安全专家视为持续存在的高级威胁。人们普遍认为,拉撒路是2014年索尼影业和2017年WannaCry勒索软件攻击以及许多加密货币交换攻击的背后诱因。 在2019年,拉撒路集团对其黑客和洗钱策略进行了三项关键更改: 更复杂的引擎。 Lazarus Group过去一直依靠社会工程学来攻击交易所,通常诱使员工下载恶意软件,从而使Lazarus可以访问用户资金。但是在过去一年的一次交换攻击中,Lazarus进一步采取了这种策略,并执行了一种最精心设计的网络钓鱼方案,我们已经看到这种方案可以利用用户的资金。混合器和CoinJoin钱包的使用增加。在2019年,黑客更经常通过调音台发送从交易所窃取的资金,更具体地说,对于Lazarus Group而言,是CoinJoin钱包。混合器通过融合来自多个用户的加密货币并从池中返还每个人等于最初投入的金额减去1-3%的服务费,来混淆资金的路径。每个人最终都有对方投入的资金的“混合”,这使得将输入与用户交易的输出联系起来更加困难。许多罪犯使用混合器隐藏非法加密货币的来源,然后再将其转移到其他服务。 Wasabi Wallet之类的CoinJoin钱包(以底层CoinJoin协议命名)通过提供一种钱包服务来完成同一件事,该服务允许多个用户将其付款不信任地加入到具有多个收件人的单个交易中。清算更快。 Lazarus还将其资金转移到交易所和其他服务中以进行清算的时间比2018年更短。这种趋势可能表明,2019年的黑客提高了其洗钱能力,或者只是优先考虑更快地使用被盗资金,而不是在2018年。让我们看一下拉撒路如何运用这些新策略的例子。 拉撒路集团如何利用假公司诱骗网络钓鱼 2019年,黑客突破了新加坡的DragonEx交易所,抢走了价值约700万美元的各种加密货币,包括比特币,Ripple和Litecoin。 DragonEx迅速做出反应,在各种社交媒体平台上宣布遭到黑客攻击,并发布了其资金已转移到的20个钱包地址的列表。这样一来,其他交易所就可以标记这些钱包并冻结与它们相关的帐户,从而使攻击者更难转移资金。 DragonEx也很快联系了Chainalysis,并需要我们的协助以及法律授权。 尽管DragonEx黑客攻击的规模相对较小,但值得注意的是Lazarus Group为了进行复杂的网络钓鱼攻击而攻击交易所的系统。黑客组织创建了一家伪造公司,声称提供一个名为Worldbit-bot的自动加密货币交易机器人,并为波兰员工提供波兰语网站和社交媒体。

甚至可以开发出类似于他们声称要销售的交易机器人的软件产品。当然,关键的区别在于该程序包含恶意软件,从而使黑客可以访问下载该程序的任何计算机用户。黑客向DragonEx员工提供了该软件的免费试用版,最终说服某人将其下载到包含交易所钱包专用密钥的计算机上。从那里,黑客得以赚取数百万美元。 大多数网络钓鱼尝试仅依赖于电子邮件或小型网站,而拉撒路集团(Lazarus Group)虚假的Worldbit机器人公司则处于另一种复杂程度。它揭示了拉撒路可支配的时间和资源,以及成功模仿合法参与者所必需的对加密货币生态系统的深入了解。 调音台使用率的提高和兑现速度的加快是未解决的变化 在2018年,Lazarus Group的黑客后洗钱交易没有像其他著名的黑客组织那样使用混合器等复杂的洗钱技术迅速删除和撤回被盗的加密货币。相反,他们倾向于将资金存放在钱包中,等待12到18个月,然后在海岸看似晴朗时突然将所有资金转移到低KYC交易所。 我们得出的结论是,这是由于拉撒路的动机主要是出于财务上的考虑。尽管其他著名的黑客组织似乎对造成目标混乱和避免被发现更感兴趣,但拉撒路的行为表明,人们只专注于将被盗的加密货币转化为现金,即使这意味着要等待很长一段时间并将其转移到交易所中。比较容易追踪的方式。 美国政府报告说,朝鲜动用了来自交换黑客和其他金融犯罪的资金,为其大规模杀伤性武器(WMD)和弹道导弹计划提供资金,这支持了金钱是拉撒路的主要目标的理论。 虽然我们不确定Lazarus的动机是否会在2019年发生变化,但我们确实知道,他们为转移和兑现在交易所黑客中偷来的资金而采取的做法确实发生了变化。首先,我们看到他们转移到混合器的资金所占比例要高得多。

包括的货币:BTC |资料来源:量化的2019年Exchange攻击 Lazarus在2018年从交易所窃取的所有资金中有98%最终转移到了对KYC要求较低的交易所,而没有资金流向混合器或CoinJoin钱包。尽管如此,在2019年,拉撒路(Lazarus)窃取的资金中有48%转移到了CoinJoin钱包,而50%的资金却没有用在黑客的原始钱包中。 我们可以在下面使用Chainalysis Reactor来查看此数据,以比较与2018年以来的Lazarus hack和2019年以来的Lazarus hack相关的交易活动。 2018 Lazarus Group交流黑客

资料来源:链分析反应器 Lazarus在2018年的一次交换黑客攻击后转移了被盗资金。尽管由于大量事务可能看起来很复杂,但实际上非常简单。资金离开左侧的Victim Exchange钱包,经过两个中间钱包,然后分散到右侧的四个不同的交易所。两者之间的许多跃点表示从钱包转移到交易所的未花费的更改。尽管资金的路径可能很长,但遵循起来相对容易。 2019 Lazarus Group交流黑客

资料来源:链分析反应器 Reactor图表显示Lazarus如何在2019年DragonEx黑客攻击后转移资金。在这种情况下,以太坊和莱特币等被盗的山寨币被转移到交易所并换成比特币。接下来,他们将从各种本地钱包之间的交易中撤出的比特币洗牌,然后最终将其移至最右边的Wasabi钱包,以通过CoinJoin协议混合资金。

包括的货币:BTC |资料来源:2019年Exchange攻击量化。 Lazarus Group还将盗窃的资金转移到可以清算(主要是交易所)的服务上,今年的速度要快得多。在2018年,Lazarus花了长达500天的时间将资金从最初的私人钱包转移到清算服务,却从未在250天之内这样做。但是在2019年,归因于拉撒路(Lazarus)的两次黑客攻击中被盗的几乎所有资金都在60天之内转移到清算服务上,尽管其中一些资金仍未使用。归因于其他群体的黑客也遵循这一趋势。 拉撒路(Lazarus)在偷窃被盗加密货币方面的日趋成熟和速度不断提高,给情报机构和交易所带来了更大的压力,使其在网络罪犯攻击交易所时迅速采取行动。 安全是交流的重中之重 在过去的几年中,交易所提高了其反黑客安全性,但是诸如Lazarus之类的团体随后的进步表明,他们没有时间休息。他们需要保持警惕,并继续以他们已经取得的进步为基础,以保持领先地位。 我们建议交易所继续设置防护栏,以确保可疑交易在完成之前被标记,并采取措施防止员工下载可能危害其网络并允许黑客访问交易所私钥的恶意软件。万一交易所被黑,他们需要立即向执法部门报告,并提供关键信息,例如被盗资金转移到的地址。 此外,交易所也有责任确保犯罪分子不会将其用于从其他遭到黑客入侵的交易所中兑现资金。我们建议交易所在短时间内从混合器或CoinJoin钱包中处理大量存款或大量小额存款,并增加怀疑。尽管混合器有合法用途,但数据清楚表明,黑客越来越多地使用它们来混淆在兑现之前被盗资金的路径。交易所很可能会阻止其中一些兑现,并通过停止从混合器中进行可疑交易来帮助执法机构收回被盗资金。 最后,我们认为,加强执法机构之间的跨境合作可以大大减轻交流中的黑客入侵。如果全球的金融情报部门(FIU)可以在黑客被黑客入侵后迅速共享从交易所获得的信息,那么他们可能能够冻结资金,然后黑客才能将其转移到混合器或低KYC交易所。 阅读更多: BitConnect诉讼现在减少到三名被告 省钱专家马丁·刘易斯(Martin Lewis)发出警告,称该电子邮件声称是从他骗取比特币 在电报上关注我们 在推特上关注我们 在Facebook上关注我们 《 Chainalysis》一文:随着加密交易所升级其安全性,黑客变得更加先进,这首先出现在AZ Coin News上。

—- 原文链接:https://azcoinnews.com/chainalysis-hackers-becoming-more-advanced-as-crypto-exchanges-upgrading-its-security.html 原文作者:navi 编译者/作者:wanbizu AI 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

连锁分析:随着加密交易所升级其安全性,黑客变得越来越先进

2020-01-29 wanbizu AI 来源:azcoinnews.com

相关阅读:

- bitFlyer推出区块链房屋租赁2020-10-31

- Bitcoin.com交易所在Cryptopia救援小组中扮演重要角色2020-10-31

- 波场链智能合约2020-10-31

- 伊朗将允许矿工向央行出售比特币等加密货币?2020-10-31

- CIBS项目评级(A)——去中心化金融的基本架构DeFi的开放性趋势2020-10-31