| 本周第二起针对Ethereum classic的51%攻击。CertiK团队通过研究本次攻击事件的过程,认为这是一起有预谋,并模仿了8月1日51%攻击方法的黑客行为。

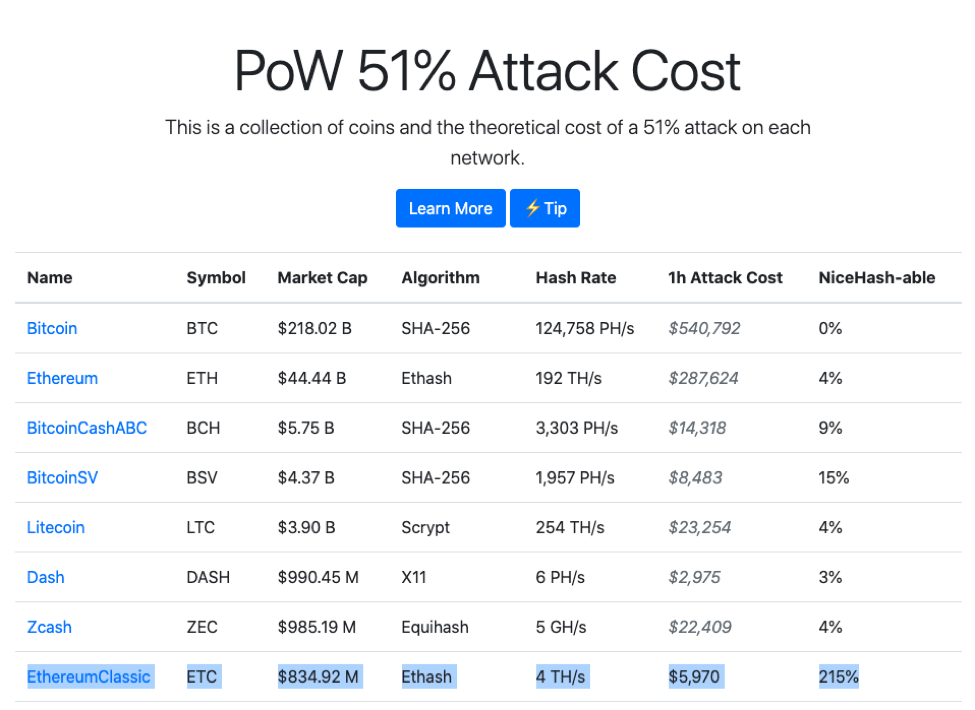

北京时间8月6日周四下午,发生了本周第二起针对Ethereum classic的51%攻击。CertiK团队通过研究本次攻击事件的过程,认为这是一起有预谋,并模仿了8月1日51%攻击方法的黑客行为。 本次攻击发生的原因是:约超过4000个区块在区块高度10935633时被加入到区块链中,致使区块链发成重组。 而在这原因背后,潜在因素是由于Ethereum Classic失去了Multi-geth项目对其支持,导致矿工在挖掘区块时采用了无法同步状态的不同类型节点。不同类型节点在众多链分支中确认主链依据不同,即某种节点可以认为当前区块数目最多的链分支为主链,而另外某种节点亦可能选择当前工作量最大的链分支为主链。选择主链的结果不同会导致矿工会在不同的“主链”上挖掘区块,这也会最终导致当前拥有最多矿工(计算能力)的链分支会成为真正的主链。 因此,判断此次事件是否为恶意攻击的判断依据即为:是否有矿工拥有超过总区块链算力的51%的算力,并将所有算力全部投入某一个分支中。 从是否有矿工拥有超过总区块链算力的51%的算力这点来看,在Ethereum classic链上拥有这些算力并不需要支付很高的代价。使用NiceHash来进行对算力的租用可以很容易的完成51%攻击。 从将所有算力投入某一个链分支中来看,此次事件从一开始突然出现的4000多个区块,就足矣说明了攻击者是有意将某个链分支变成当前最长的分支。攻击者利用了节点会根据不同条件选择“主链”的原则,吸引选取最长的链分支作为主链的节点上的矿工,到该链分支进行区块挖掘。同时,被吸引来的矿工也会被利用,用来降低攻击者发动51%攻击所需要租用的那部分算力的花费。 综上,本次事件纯粹是一起经过精心策划的针对Ethereum Classic的攻击行为。攻击者疑似借鉴了发生于8月1日的类似攻击事件的原理,完成了此次攻击。关于8月1日发生的事件过程及解析,请关注CertiK专栏,并点击《首发 | 一文还原ETC网络交易暂停事件》文章阅读观看。 以太坊联合创始人V神建议,ETC开发人员应仅转而采用权益证明,而不是依靠ETC当前的证明中使用的原始计算能力工作算法。目前Ethereum classic官方也已经提醒各大合作交易、矿池以及其他相关服务商,提高确认存款和交易所需要的时间。 参考链接: ●https://www.jinse.com/lives/183525.html ●https://blog.bitquery.io/attacker-stole-807k-etc-in-ethereum-classic-51-attack ●https://www.crypto51.app/ ●https://twitter.com/binance/status/1291225022866944000 ●https://www.coindesk.com/ethereum-classic-suffers-second-51-attack-in-a-week 本文来源:CertiK —- 编译者/作者:CertiK 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

CertiK: 黑客永远不会停手,ETC一周内的第二次51%攻击事件分析

2020-08-07 CertiK 来源:火星财经

相关阅读:

- 2020年使用的基于Ethereum的前五大DeFi平台2020-08-07

- 以太坊经典遭受新的51%攻击2020-08-06

- ZT交易所|ETC再遭大规模51%攻击2020-08-06

- AAX学院丨关于以太经典(ETC)你应该了解的知识点2020-08-06

- ETC今日再次遭受严重51%攻击,V神建议ETC转向PoS2020-08-06