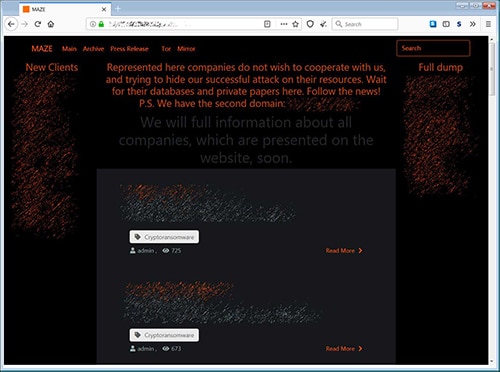

创建专门设计用于过滤失窃数据的站点是一项在2020年得到加强的策略。此策略始于使用计算机病毒劫持公司和大公司的文件,并要求支付赎金,这种做法被称为勒索软件。 在新案件中,新颖之处在于,如果未收到这笔钱,黑客就会在黑暗网站(darknet)上公开受攻击公司的机密信息。 目标是要迫使受害者被迫支付数据赎金。 黑客希望与数据泄露相关的成本能够促使更多的受害者支付所需的费用。 这是因为泄漏可能导致公司面临监管处罚,声誉损失以及针对第三方信息披露的法律诉讼。 您的股价也可能会受到知识产权损失的影响。 数据泄漏的做法由Maze勒索软件背后的黑客于2019年11月启动,以强制使用比特币来交换文件。 到那时,他们从美国加利福尼亚的安全服务公司Allied Universal发布了将近700 MB的失窃数据。这只是5 GB被劫持数据的一部分,他们要求为此支付300比特币。

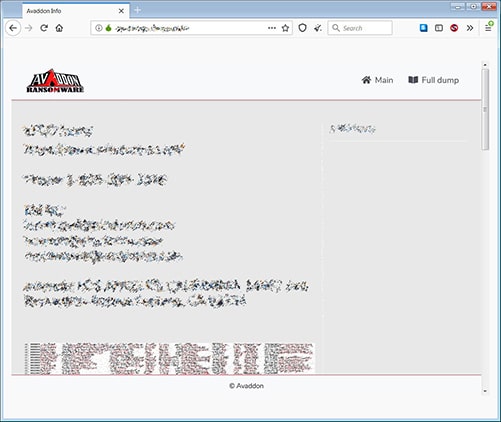

随后,他们通过黑客论坛,最后在专门针对泄漏的站点上发布了众多公司的数据。 看到这些示例,其他勒索软件运营商使用了相同的勒索策略。 他们首先在论坛上过滤了失窃的文件或向媒体发送电子邮件。 不久之后黑暗的网站出现了专门用于泄漏。 如今,被盗的数据泄漏站点已经成倍增加。 安全公司Emisisoft估计,在2020年前六个月,超过11%的勒索软件感染可能涉及数据泄露。 根据安全公司McAfee的首席科学家,欧洲刑警组织的网络安全顾问Raj Samani所说,数据泄露站点的迅速采用可能是由于越来越少的受害者选择按攻击者的要求付费。 新的Avaddon勒索软件加入了泄密者列表 遵循窃取和泄漏数据的趋势,Avaddon勒索软件运营商本周在黑暗的网络上创建了一个新的数据泄露站点。 他们将在那里发布决定不支付赎金的受害者的失窃文件。 通过宣布他们的新站点(标识为“ Avaddon Info”),乐队添加到列表勒索软件将这种策略用作向受害者施加压力的机制。 该信息于8月10日在专业媒体Bleeping Computer上发布,由以色列网络安全公司Kela发布。 他解释说,Avaddon的行动路线与Maze和其他黑客使用的行动路线相同。 到目前为止,他们在新站点中只有一个受害者,一家建筑公司他们泄露了3.5 MB的据称被盗文件。 凯拉的声明说:“他们公布了获得的数据样本,并提供了与公司在英国,墨西哥,菲律宾,马来西亚和泰国的活动有关的信息。”

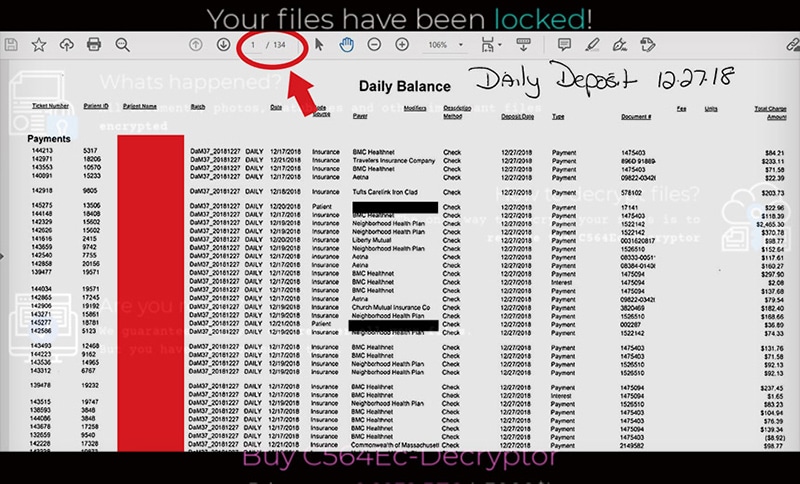

Avaddon是最近的勒索软件。 自2020年6月以来,它就广为人知,并通过大规模的垃圾邮件活动进行分发。 恶意软件将自己嵌入带有恶意JavaScript文件的电子邮件中,该JavaScript文件伪装成.jpg图像文件。 带有数据泄露站点的勒索软件列表 据估计,目前失窃的数据泄露站点由十多家勒索软件运营商运营。 除了已经提到的Avaddon和Maze,下面还列出了其中的一些。 AKO 它于2020年1月开始运营。Ako要求拥有更有价值信息的最大公司支付赎金和额外勒索以删除被盗数据。 如果未付款,则受害者的数据它们被发布在他的“数据泄漏博客”上。 CL0P 它最初是CryptoMix的变体,并很快成为一组称为TA505的APT的勒索软件。 该组织攻击了马斯特里赫特大学的267台服务器。 2020年3月,CL0P启动了一个名为“ CL0P ^ -LEAKS”的数据泄漏站点‘,他们在其中发布受害者的数据。 多普尔付款人 自2019年7月以来众所周知,DoppelPaymer或BitPaymer通过远程桌面黑客和Dridex木马提供的访问将受害者作为目标。 2020年2月,推出了一个专门的过滤网站,称为“多普勒泄漏”。 Nemty 自2019年1月以来,它被称为JSWorm的勒索软件即服务(RaaS),去年8月被重命名为Nemty。 2020年3月,Nemty创建了一个数据泄露站点,以发布受害者的数据。 内菲林 去年三月,Nemty创建了一个名为Nephilim的私有勒索软件即服务的会员团队。 勒索软件仅通过招募有经验的黑客和恶意软件发行商而诞生。 不久之后创建了一个名为“公司泄漏”的网站他们用来发布被盗的数据。 网络行者 2020年5月,NetWalker(也称为Mailto)开始通过提供巨额支出和一个自发布数据泄漏站点来招募会员。 使用倒计时试图吓victims受害者并强迫他们付款。 皮萨(梅斯皮诺萨) 它出现在2019年10月。11月,它将文件加密扩展名从.locked更改为.pysa。 2020年,他们创建了一个名为“ Pysa主页”的数据泄露网站,如果未支付赎金,他们会在该网站上发布其“合作伙伴”的失窃文件。 拉格纳储物柜 该勒索软件自2020年2月以来广为人知,在对葡萄牙能源巨头Energíasde Portugal进行加密后,索要1,580个比特币的赎金,引起了媒体的关注。 几天前,他们对跨国旅行管理公司CWT发起了攻击,最终支付了450万美元的比特币。 Ragnar Locker有一个名为“ Ragnar Leaks News”的网站,他们可以在其中发布被盗的数据。 雷维尔/ Sodinokibi 它自2019年4月开始运营,是GandCrab的继任者。 迷宫开始发布被盗文件后,Sodinokibi也效仿。 他首先将被盗的数据发布到一个黑客论坛上,然后启动了一个专门用于数据泄漏的站点,名为“快乐博客”。 塞赫梅特 它于2020年3月针对企业网络出现。 Sekhmet运营商创建了一个名为“ Leaks,Leaks and Leaks”的网站,他们在该网站上发布了未支付赎金的受害者的失窃数据。

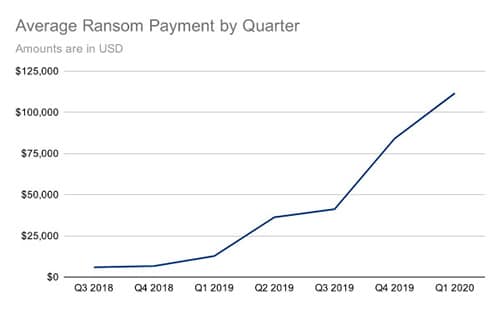

泄漏部位的目的通常遵循不断升级的路径,旨在增加对目标人群的心理压力。 在第一阶段泄漏站点仅列出最近的受害者,如果他们同意支付赎金,则承诺将其从名单中删除。 如果他们没有钱(通常是比特币),请开始过滤一些被盗数据的样本。 最后,如果没有付款,则将在线下载所有内容。 关于这种压力是否产生了更多的赎金,许多研究人员表示他们不确定,因为没有明确的数字。 然而,有一群人相信该策略是成功的。 “是在2019年11月,我们看到了网站泄漏的第一个示例,并且由于成功而被复制和复制。 迈克菲(McAfee)的Raj Sammani说,越来越多的人支付了更多的赎金,这一事实并没有消失。 安全公司Rendition Infosec的总裁网络安全专家杰克·威廉姆斯(Jake Williams)说:“这是使报酬最大化的游戏。” ?如果一种策略可行,请期待黑客使用它。 但是,尚不清楚用数据泄露威胁受害者是否是有效的策略。 正如CriptoNoticias最近报道的那样,专门从事网络安全研究的Coverware公司的一份报告显示,2020年第二季度勒索软件攻击的平均付款为178,254美元。 在大多数情况下,要求使用比特币付款。

除了数据泄露外,还有明显迹象表明黑客在暗网市场上出售信息。在那里,数据被拍卖给最高出价者。 Emsisoft的威胁分析师Brett Callow说:“这种发展一点也不令人惊讶。” “数据盗窃为勒索软件组提供了其他获利选项。”

—- 原文链接:https://www.criptonoticias.com/seguridad-bitcoin/filtracion-datos-nueva-estrategia-presionar-pago-ransomware-bitcoin/ 原文作者:globalcryptopress 编译者/作者:wanbizu AI 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

推动比特币勒索软件支付的新策略

2020-08-14 wanbizu AI 来源:区块链网络

相关阅读:

- 一个比特币卖8万,买了10万比特币的英语老师,现在过得怎样了?2020-08-14

- CoinMarketCap推出CoinMarketCap赚钱| 隐秘2020-08-14

- 鬼叔谈币 | 2020年最后的赚钱机会,公链LCS2020-08-14

- 律师被勒令支付520万美元的比特币托管事故2020-08-14

- 趋势论币:货币投资者越来越贪婪间接”洗盘“迫在眉睫2020-08-14

在这个网站上,迷宫勒索软件开始过滤来自受害者的被盗数据。 资料来源:bleepingcomputer.com

在这个网站上,迷宫勒索软件开始过滤来自受害者的被盗数据。 资料来源:bleepingcomputer.com 在新创建的Avaddon勒索软件站点上发布了从建筑公司偷来的数据样本。 资料来源:bleepingcomputer.com

在新创建的Avaddon勒索软件站点上发布了从建筑公司偷来的数据样本。 资料来源:bleepingcomputer.com 在该公司未能支付赎金之后,AKO勒索软件在其“数据泄漏博客”上的疼痛管理诊所张贴了一份长达134页的个人健康信息档案。 来源:DataBreaches.net受害者是否屈服于压力并为勒索软件比特币付款?

在该公司未能支付赎金之后,AKO勒索软件在其“数据泄漏博客”上的疼痛管理诊所张贴了一份长达134页的个人健康信息档案。 来源:DataBreaches.net受害者是否屈服于压力并为勒索软件比特币付款? 自2019年底以来,支付给在勒索软件攻击中被盗的勒索数据的平均费用已大幅增加。来源:coveware。

自2019年底以来,支付给在勒索软件攻击中被盗的勒索数据的平均费用已大幅增加。来源:coveware。