本文旨在简单介绍椭圆曲线密码学(elliptic curve cryptography)。本文预设读者的阅读目的是想知道为什么 ECC 是一个有效的密码学工具及其基本原理。我的目标是给出广义的解释,我将省略一些证明和实现细节,聚焦于抽象的原理。

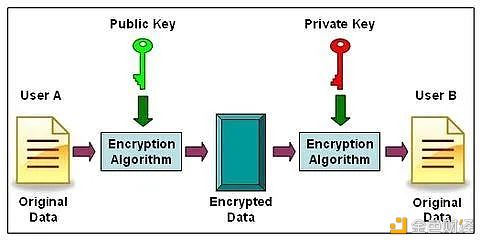

- 椭圆曲线示例 - ECC 有什么用途? ECC 是一种加密数据的方法,只有特定的人才能对其进行解密。在现实生活中,ECC 有一些常见的用例,但是最主要的用途是加密互联网数据和流量。例如,ECC 可以用来确保在发送电子邮件时,除收件人以外没人可以阅读邮件内容。 ECC 是一种公钥密码学 公钥密码学的类型有很多,ECC 只是其中一种。此外还有 RSA、Diffie-Helman 等算法。首先,我要简单介绍一下公钥密码学的背景,然后再讨论 ECC 以及这些概念基础上的高层建筑。请各位读者在有空时深入学习一下关于公钥密码学的知识。 公钥密码学的运作方式如下图所示:

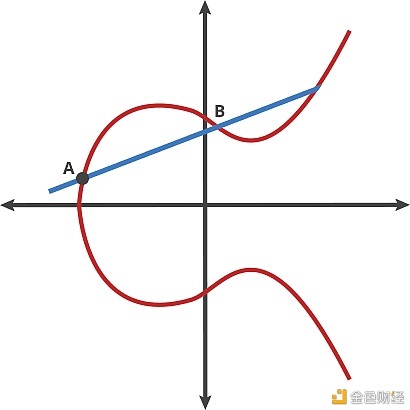

-?Wikia.org?- 上图显示了两个密钥:公钥和私钥。这两个密钥分别用来加密和解密数据。这样一来,加密数据在传输的过程中,全世界的人都可以看到(密文),却无法知道其内容。 假设 Facebook 将要收到来自特朗普的私信。Facebook 需要确保特朗普在通过互联网发送私信时,没有中间方(国家安全局、互联网服务提供商)能够读取该私信。在使用公钥密码学的情况下,整个过程如下: 特朗普通知 Facebook 说他想发送一封私信给 Facebook Facebook 将自己的公钥发送给了特朗普 特朗普使用该公钥加密了私信:“I love Fox and Friends” + Public Key = “s80s1s9sadjds9s” 特朗普将加密后的私信发送给 Facebook Facebook 使用私钥解密该私信 “s80s1s9sadjds9s” + Private Key = “I love Fox and Friends” 如你所见,公钥密码学是一个非常有用的技术。以下是一些关键点。 公钥可以发送给任何人,它是公开的。 必须保护好私钥。如果中间方获得私钥,他们就能解密私信。 计算机可以使用公钥快速加密消息,使用私钥快速解密消息。 如果没有私钥,计算机需要很长一段时间(数百万年)才能暴力破解加密消息。 公钥密码学原理:陷门函数 对于所有公钥密码学算法来说,最关键的是它们都有自己独特的陷门函数(Trapdoor Function)。陷门函数是一种只能单向计算,至少是只在一个方向上易于计算的函数。(如果使用现代计算机从另一个方向暴力破解,需要数百万年时间。) 非陷门函数的例子:A + B = C 已知 A 和 B,我就能计算出 C 。问题在于,在已知 B 和 C 的情况下,我也能计算出 A 。这就是非陷门函数。 陷门函数: “I love Fox and Friends” + Public Key = “s80s1s9sadjds9s” 已知 “I love Fox and Friends” 和公钥,我可以计算出 “s80s1s9sadjds9s” ,但是已知 “s80s1s9sadjds9s” 和公钥,我无法计算出 “I love Fox and Friends” 。 在 RSA 算法(可能是最受欢迎的公钥系统)中,陷门函数取决于将一个巨大的数分解成质因数的难易程度。 公钥:944,871,836,856,449,473 私钥:961,748,941 和 982,451,653 在上述例子中,公钥是一个很大的数,私钥是公钥的两个质因数。这是一个很好的例子,因为将私钥中的数相乘,很容易就能算出公钥,但是你只有公钥的话,需要很长时间才能使用计算机算出私钥。 注:在真正的密码学实践中,私钥的长度必须超过 200 位才能被视为是安全的。 椭圆曲线密码学有什么不同? ECC 与 RSA 的用途相同。ECC 会生成一个公钥和私钥,允许双方安全通信。不过,ECC 相比 RSA 有一大优势。一个 256 位的 ECC 密钥与一个 3072 位的 RSA 密钥安全性相同。也就是说,在资源有限的系统(如智能手机、嵌入式计算机和加密货币网络)中,ECC 密钥需占用的硬盘空间和带宽是 RSA 密钥的 10% 不到。 ECC 的陷门函数 重点来了。ECC 与 RSA 的主要区别在于陷门函数。ECC 的陷门函数类似于数学版的台球游戏。我们先在曲线上找到一个特定的点,然后使用函数(通常称为点函数)在曲线上找到一个新的点,接着重复使用点函数,在曲线上不断跳跃,直到找到最后一个点为止。我们来看一下该算法的具体步骤:

-?arstechnica.com?- 从 A 点开始: A dot B = -C(从 A 点至 B 点画一条直线,与曲线相交于 -C 点) -C 点经过 X 轴反射到曲线上的 C 点 A dot C = -D (从 A 点至 C 点画一条直线,与曲线相交于 -D 点) -D 点经过 X 轴反射到曲线上的 D 点 A dot D = -E (在 A 点至 D 点画一条直线,与曲线相交于 -E 点) -E 点经过 X 轴反射到曲线上的 E 点 这是一个很棒的陷门函数,因为如果你知道起点(A)在哪里,以及到达终点(E)需要经历多少次跳跃,很容易就能找到终点。但是,如果你只知道起点 A 和终点 E 在哪里,几乎不可能知道中间经历了几次跳跃。 公钥:起点 A 、终点 E 私钥:从 A 点至 E 点需要经历几次跳跃 几点疑问 以下是我初次学习 ECC 时遇到的几点疑问,以及我的解答。希望能给各位读者带来帮助。 如何找到第二个点?如果点函数主要依靠在两个点之间画一条直线,我们不需要知道第二个点在哪里(就能开始计算)吗? 回答:不需要,因为第二个点(假设是 -R)实际上是 P dot P(假设第一个点是 P)得出的结果。 P dot P= -R 那什么是 P dot P?它实际上就是一条经过 P 点的切线。参见下图:

-?f5.com?- 如果点函数产生的直线与曲线的交点距离原点太远,那该怎么办? 如果直线与曲线的交点距离原点太远,我们可以定义一个最大值 X 。如果超过 X 值,直线就会绕回来,从 Y 轴重新开始。如下图所示:

-?arstechnica.com?- 我发现了一个陷门函数,如何创建公钥和私钥?如何用它们来加密数据? 这是一个很好的问题,但是需要更深入的解答。在本文中,我只想简单解释 RSA 和 ECC 。各位读者可以查阅更多技术资料来了解具体细节。 (译者注:虽然作者在原文中自述学习椭圆曲线密码学是出于自己对比特币和数字货币的兴趣,但此处所讲述的原理集中在加解密上,还未涉及椭圆曲线在数字货币(至少是以太坊)中的主要用途:验证交易的权威性。在以太坊中,用户发送交易的过程并不是使用公钥或私钥加密交易数据,而是使用私钥对交易数据签名,这些签名信息随交易发送,得到这些签名信息的节点可使用椭圆曲线算法恢复出一个地址,与交易原始数据比对即可知该笔交易是不是由有权使用该地址的用户发出的。) 原文链接: https://blog.goodaudience.com/very-basic-elliptic-curve-cryptography-16c4f6c349ed 作者:?Lane Wagner 翻译&校对:?闵敏?&?阿剑 —- 编译者/作者:以太坊爱好者 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

极简椭圆曲线密码学入门:公钥密码学ECC

2020-09-12 以太坊爱好者 来源:区块链网络

LOADING...

相关阅读:

- DeFi之后,数字货币基金将是下一个风口2020-09-12

- 启琛论币:比特币反弹受阻回撤10400下方空单进场2020-09-12

- 数字货币挖比特币和挖以太坊有什么不同?挖什么币好?2020-09-12

- 老崔说币:比特币蓄力单边来临能否见到11000?2020-09-12

- 区块链钱包的原理2020-09-12