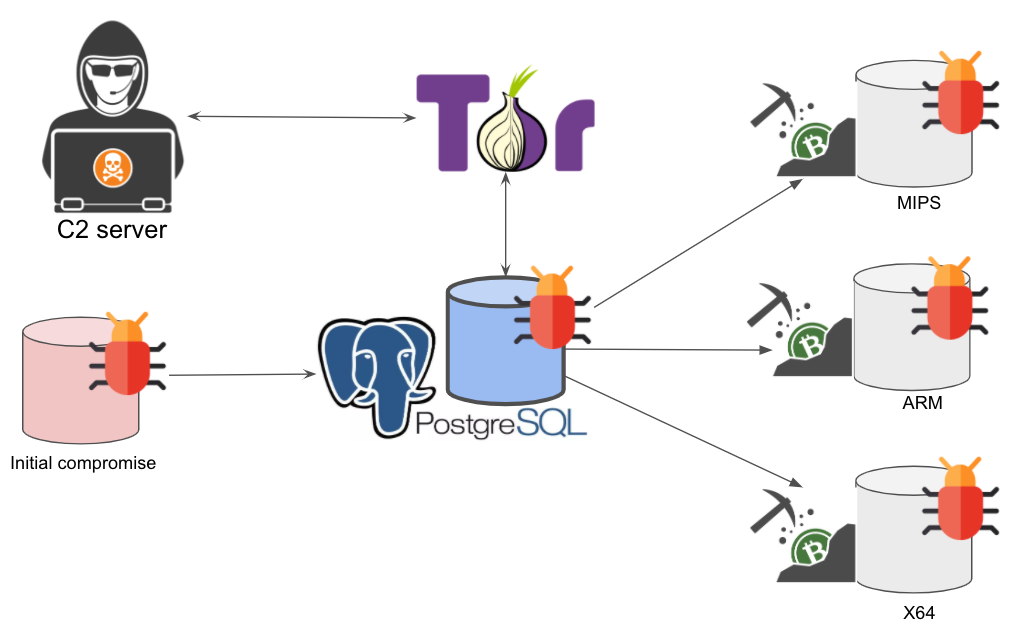

关键事实: 新的攻击模式使他们可以进入Linux,macOS和Windows计算机。 Postgre服务器还具有一个漏洞,可以防止检测到恶意软件。 一种新的密码劫持形式,也称为秘密挖掘,已经在网络上肆虐以利用Monero丰富黑客。 这是由Palo Alto Networks的网络安全部门检测到的一种加密货币挖掘机器人,该机器人声称它会影响PostgreSQL系统服务器,并且未被某些防病毒软件所注意。 恶意软件正在远程注入计算机,因为黑客设法利用了一项功能,该功能允许您安装文件以挖掘Monero而不被发现。 PostgreSQL是一个面向对象的关系数据管理系统,通常用于主动数据管理系统(PDMS)中,用于文件存储,网页管理,甚至地理位置网络。 由于其免费和开放源代码结构,Postgre已成为市场上第四受欢迎的数据管理系统。 它也可以被不同的操作系统使用,例如Linux,MacOS和Windows。 此功能使黑客的攻击操作范围很广,如果不采取安全措施,可能会迅速蔓延。 研究人员称该恶意软件为“ PGMiner”,根据他们的描述,他们设法利用了PosgreSQL系统中的一个远程执行代码漏洞(RCE)。 黑客首先与始终与Tor网络连接的服务器进行联系,以避免对其进行跟踪。 成功拦截服务器后,他们将用蛮力攻击来破解PostgreSQL身份验证密码,从而授予他们访问所有服务器功能的权限。

黑客已经在系统中使用了一个名为“从程序复制”的功能,允许您下载并运行所有挖掘文件,而无需在计算机上留下任何痕迹。 过去这是一个有争议的功能,因为它允许本地或远程用户在操作系统上运行Shell脚本。 一个已知的错误,但现在用于挖掘Monero 该错误已在去年进行了讨论,因为它被认为代表着用户安全风险,但是此后不久,它就贬值了,因为它并不总是危害系统。 面对这种新型的密码劫持攻击,Palo Alto Networks建议Postgre开发人员对此采取行动并更新此选项。 研究人员声称,这种新的采矿机器人是第一个通过PostgreSQL交付的机器人。 他们还强调指出,很少有安全系统可以检测到它的出现,包括WildFire,FireWall和Threat Prevention。 尽管网络安全专家设法找到了使用该恶意软件的挖矿池,他们无法获得有关这些人通过这种新的秘密采矿方法产生了多少利润的信息。 众所周知,密码劫持技术正变得越来越复杂,难以检测。 正如CriptoNoticias过去报道的那样,有许多恶意软件案例可能会在挖掘Monero时劫持交易或对其受害者敲诈勒索。

—- 原文链接:https://www.criptonoticias.com/seguridad-bitcoin/hackers-pueden-minar-monero-computadora-medio-servidores-postgresql/ 原文作者:globalcryptopress 编译者/作者:wanbizu AI 玩币族申明:玩币族作为开放的资讯翻译/分享平台,所提供的所有资讯仅代表作者个人观点,与玩币族平台立场无关,且不构成任何投资理财建议。文章版权归原作者所有。 |

黑客可以通过PostgreSQL服务器在您的计算机上挖掘Monero

2020-12-16 wanbizu AI 来源:区块链网络

- 上一篇:比特币需要20,000美元

- 下一篇:幻灯片应用通过BitPay添加了加密支付选项

相关阅读:

- 幻灯片应用通过BitPay添加了加密支付选项2020-12-16

- 美国税局正在为2020年的加密货币投资者设置税收陷阱2020-12-16

- 比特币(BTC)实现了预期:20,000美元!2020-12-16

- 探索CoinZoom的加密生态系统| 币码2020-12-16

- 以$ 29的价格出售了2个比特币,但并不后悔2020-12-16

可以使用Tor网络从远程无法检测的位置进行攻击,并且它可能会影响PostgreSQL服务器上的一组计算机。 资料来源:Palo Alto Networks。

可以使用Tor网络从远程无法检测的位置进行攻击,并且它可能会影响PostgreSQL服务器上的一组计算机。 资料来源:Palo Alto Networks。